【定期的な再設定は不要?】パスワードは将来無くなるのか【生体認証への移行?】

こんにちは、えもんです。

みなさんはパスワードの管理はどうしていますか?

WEBサービスの利用には欠かせないパスワードですが、そのパスワードの扱いに関して、あのMicrosoftが以下のような発言をしています。

「定期的なパスワードの失効は、価値が低く、古くさい時代遅れの緩和策だ」

「パスワードは定期的な変更を」がこれまでの常識でしたが、どういうことでしょうか。なぜMicrosoftは上記のような言葉を出したのでしょうか。

今回は、そんなパスワードの未来について考えたいと思います。

【あなたのパスワードは大丈夫?】Have I Been Pwned?の基本的な使い方

パスワードの定期的な再設定は不要?

Microsoftは定期的にセキュリティベースラインというものを発表しています。

セキュリティベースラインとは簡単に言えば、Microsoftが推奨するセキュリティの設定、考え方とでもいったところでしょうか。

これを参考にすることで、Microsoftのベストプラクティスを自組織に反映できるということです。

今回、Windows10とWindows Serverのの新バージョン(ver.1903)が出るタイミングでセキュリティベースラインが改定となりました。

最新のセキュリティベースラインでは「Dropping the password expiration policies.(パスワードの有効期限ポリシーを削除します)」との記述があります。

有効期限ポリシーを削除する主な理由については以下のように書かれています。

Periodic password expiration is a defense only against the probability that a password (or hash) will be stolen during its validity interval and will be used by an unauthorized entity.

「定期的なパスワード変更はパスワードがその有効期間中に盗まれ、使用されるという可能性に対する防御にしかならない。」

If a password is never stolen, there’s no need to expire it. And if you have evidence that a password has been stolen, you would presumably act immediately rather than wait for expiration to fix the problem.

「パスワードが盗まれた、漏洩があったという証拠がある場合は有効期限が切れるのを待つのではなく、すぐに行動することを推奨する。」

If an organization has successfully implemented banned-password lists, multi-factor authentication, detection of password-guessing attacks, and detection of anomalous logon attempts, do they need any periodic password expiration?

「組織が禁止パスワードリスト、多要素認証、パスワード推測攻撃の検出、および異常ログオン試行の検出に成功した場合、定期的なパスワードの有効期限が必要か?」

ここまでみるとパスワードの定期的な再設定は悪だ。と言っているようにも聞こえますが、Microsoftとしてはセキュリティベースラインから削除することで、組織ごとに適切なルールを選択できるようにする事が目的のようです。

By removing it from our baseline rather than recommending a particular value or no expiration, organizations can choose whatever best suits their perceived needs without contradicting our guidance.

全体を通してみると、パスワードの定期的な変更を必須化するというよりは、アプリケーション側で異常な行動が無いか監視を強化したり、多要素認証を必須化し、パスワードが不正利用された場合に早く気付く仕組みを整備することが必要だということです。

Microsoft Windows Helloの利用促進が狙い?

Microsoftは以前からパスワードは消滅し、別の認証方式に移行していくと予想しており、近年ではWindows Helloのような生体認証の利用促進を進めています。

また、FIDO(Fast IDentity Online Alliance)という生体認証の業界団体にも加盟しており、生体認証を一つのビジネスチャンスとして捉えているようです。

Windows Helloの詳細な機能については下記、記事に詳しく書かれています。

まとめ

今後、時代の流れとともにパスワードの利用は縮小していく方向だと思います。

しかし、個人的には生体認証によるリスクも考えておかなければならないと感じています。

特に生体情報というのはパスワードと異なり、変更することが非常に難しいです。

「あなたの生体情報が漏洩していますよ。」

このような通知が来た時に、私たちはどのような行動をとれば良いのでしょうか。

新しい技術にリスクはつきものですが、個人情報の利用が厳しくなる現代において、避けられない壁になるのではないでしょうか。

【Health×Tech】ヘルステックとは【排泄予測?ベースフード?2025年問題?】

こんにちは、えもんです。

今回は、近頃話題になっているヘルステック(HealthTech)について説明したいと思います。

ヘルステック(HealthTech)とは

近年、複数のビジネスドメインとテクノロジーを組み合わせる事により、革新的なイノベーションを起こし、サービス化している例がたくさん出てきています。

言葉ではFinTechやEdTechなどが有名でしょうか。

FinTech・・・Financial×Technology(金融×IT)

→ マネーフォワードやLINE Payなどが代表的なサービス

EdTech・・・Education×Technology(教育×IT)

→ ドットインストール、Khan Academyなどが代表的なサービス

このように別ドメインのビジネスとテクノロジーを掛け合わせて新たなサービスを作るのが世界の潮流となっています。その中でもヘルスケア分野とテクノロジーを組み合わせたHealthTechに注目が集まっています。

では、なぜHealthTechに注目が集まっているのでしょうか。

2025年問題

2025年問題という言葉をご存知でしょうか。

2025年問題とは1947年から1949年生まれのいわゆる「団塊の世代」が75歳以上になる2025年ごろに起こると予測される様々な問題のことを指します。

国民の4人に1人が後期高齢者という超高齢化社会が到来すると言われており、特に医療・介護業界への影響は計り知れないでしょう。

後期高齢者の増加に伴う医療・介護の需要と供給が合わなくなっていき、病院やクリニックに勤務する医師の労働環境はさらに悪くなっていくと考えられています。

また、医療業界のみならず、社会全体に対しても影響がある言われております。

医療・介護サービスの利用者増加により、社会保障全体の費用が増加します。それを補うために、現役世代への社会保障費負担の増加は逃れられないように思います。

このように様々な問題が予想される2025年問題の解決策として注目されているのがHealthTechとなります。

では、具体的にどのようなサービスがあるのでしょうか。

次は代表的なヘルステックサービスを紹介します。

代表的なヘルステックサービス

遠隔診療サービス

医療の新しい形といえば遠隔医療サービスをイメージする方も多いのではないのでしょうか。これもHealthTechの一つとなります。

医療機関に通院できない患者が、遠隔地にいる医師に診療・診断してもらうサービスです。近年では予約から薬の受け取りまで、スマートフォンやタブレット端末で完結できるサービスも出てきており、過疎地域や離島の患者、忙しいビジネスパーソンなどへの活用が期待されています。

遠隔治療自体は今後徐々に普及していくと思われますが、遠隔治療を受けるためのインフラ整備や高齢者のITへの適応が直近の課題になるのではないでしょうか。

排泄予測ウェアラブルデバイス「DFree」

介護者の負担を軽減することを目的として開発され、注目されている製品となります。

超音波センサーが付いたウェアラブルデバイスを被介護者の下腹部に装着することで、膀胱の大きさを読み取って排尿前後のタイミングを予測します。

予測通知は介護者のスマホに送られ、通知を基に対処することで予期しない失禁を未然に防ぎます。

BASE FOOD

HeathTechは既に病気にかかった人のみのサービスではありません。近年では病気にならないための身体を作る「予防医療」にも注目が集まっています。

その予防医療を食事の面からサポートするのが、このBASE FOODです。

なんとベースフード1食で1日に必要な栄養素の3分1を摂る事ができます。

身体に良い事に加えて、簡単に調理ができかつ美味しさも兼ね備えていることから人気になっています。

調理時間も短くできるため、忙しいビジネスパーソンにも人気の商品です。

パスタを中心にパンや焼きそば、台湾まぜそばなどの種類があり、今後も種類が増えていくことが予想されます。

まとめ

このように2025年に超高齢化社会を迎えるの日本では、HealthTechベンチャーが盛り上がりを見せています。

医療・介護の分野において従来どおりのサービスではいずれ限界が来ます。

テクノロジーの力を利用して国民1人1人が病気にならない身体づくりを心がけることが2025年問題を解決する最善の方法なのではないでしょうか。

【Google AdSense】2回目の審査でGoogle AdSenseに合格したので行ったことをつらつらと書いていく【はてなブログ】

こんにちは、えもんです。

2回目の審査でGoogle AdSenseに合格したので、行ったことをつらつらと書きます。(何番煎じだ…)

合格時のステータス

記事数:25、総PV:1928、ブログ日数:25日

1回目の審査申し込み 5/9 申請 〜 5/10 未承認通知

ブログ自体は昨年の10月より開始していたのですが、業務が忙しくなってきた&自分への甘えからブログ更新を停止していました。

完全に放置気味だったのですが、GWに帰省した際に自営業で生計を立てている友人に会いまして、その友人が頑張っている姿と自分で一から収入を生み出す姿に刺激を受けてブログの更新再開を決意しました。

ただ、再開しても前回みたいに途中でやめてしまうのでは…という不安もあり、微々たる金額でも良いから収益が発生する可能性のあるGoogle AdSenseに申し込みをしてみよう!となりました。

この時点で行ったこと

この時点で総記事数は9記事、総PV数は500いかないくらいだったと思います。

上記、はてなブログのヘルプページの通りにGoogle AdSenseの申請を行うと、1日も経たずに結果がメールで来ました。

ほぉ…なかなかやるではないか。

考察とまとめ

- 運営期間としては半年だが、再開してから1記事しか書いていなかったので記事数が少なかった

- 1記事当たりの文字数が少なかった。

まずは記事数を増やすことを目的として、「2日に1回は更新する」と決めて淡々と記事の執筆に取り組みました。

いや、毎日更新しろよ。

2回目の審査申し込み 5/20 申請 〜 6/3 合格通知

5月は淡々と記事を作成していきました。

アフィリエイトの広告を貼ることも考えましたが、過度にアフィリエイト色を出してしまうと、審査に影響するのでは無いかと考えたため、シンプルに記事を作成していきました。

他に心がけたこととしては、ブログの専門性を高めるためにセキュリティの話題を中心にしていたということもあります。

記事が増えてきた&最初の審査から1週間以上経ったということもあり、再度Google AdSense審査に挑戦しました。

てっきり前回のように1日、2日で結果が出るものと思っていましたが、今回は1週間経っても音沙汰がありませんでした。「本当に審査されているの?設定間違っているのかな?」 と感じ始めて設定の確認などしましたが、設定周りは問題はなさそうでした。

色々調べてみると、審査状況を確認できるお問い合わせフォームがあるとのことだったので、早速お問い合わせを行いました。

(5/27くらいに問い合わせを行ったと思います。)

せっかちだな、おい

審査状況確認をしてからちょうど1週間後、Google AdSense合格通知が来ました。

月曜朝の憂鬱が吹き飛びました。

考察とまとめ

- 記事数を増やしていった。(申請時には20記事くらい)

- 1記事当たりの文字数も意識した。

- 審査状況の確認を行った

おそらくこの辺が合格の要因なのかなと感じています。

はてなブログのヘルプページをみると「著作権を侵害していないか?」という項目もありました。一度、著作権を侵害していないか確認してみても良いかもしれません。

また、Google AdSenseの審査においてコンテンツの独自性を重視しているようです。自分の体験談や意見をブログ内に織り込むことで独自性が増していくことが考えられます。

申請したにもかかわらず、1週間以上合格通知が来ない方は審査状況の確認を行うことをおすすめします!

【最強ペネトレーションツール】PowerShell Empireの基本的な使い方

こんにちは、えもんです。

今日は、最強ペネトレーションツールであるPowershell Empireの使い方について説明します。

mimikatzでCredentialGuardが突破できるとの噂があるので検証してみた

PowerShell Empireとは

PowerShell Empireとは無料でダウンロードできるオープンソースのペネトレーションツールです。

PowerShellの機能を用いて攻撃を再現する事ができ、自分が管理するシステムの脆弱性診断などに利用されています。

実際の攻撃にも使われたことがあるほど、強力な機能が揃っています。

使ってみた

実際に閉鎖環境を構築し、攻撃を行ってみました。

脆弱性スキャンや攻撃をインターネット上のサーバに対して行うのは法律で禁じられています。検証を行う際は閉鎖環境で行ってください。

検証環境

攻撃端末:Linux kali 4.9.0-kali3-amd64

被害端末:Windows10 pro 1809

- Empireの起動

Kali-Linux上でEmpireを起動します。インストール方法などはドキュメントに載っているので確認してください。

現時点で284個ものモジュールがあります。

helpコマンドでコマンド一覧を見ることができます。

- Listenersの準備

Empireが起動できたら、Listenersの準備をします。ListenersはC2サーバの設定をするイメージですかね。

初期画面から[Listeners] → [uselistenser http]とコマンド打って設定画面に入ります。[info]コマンドを押すと現在の設定情報が確認できます。

setコマンドで値を設定することができます。

リスナーの名前やポート、IPアドレスの設定をしておきましょう。

今回、名前はemon、IPアドレスは攻撃端末のローカルIP、ポートは8080を設定しています。(BindIPは設定しなくても問題ありません。)

設定が終わったら、[execute]コマンドでListenersを起動しておきます。

初期画面に戻り[listeners]コマンドを打つと先程作成したListenersがアクティブになっていることがわかります。

- Stagersの作成

Listenersの作成が終わったら次はStagersの作成を行います。

Stagersはコールバック専用のプログラムというべきでしょうか。

被害端末上で実行することでListenersに繋ぐ動きをします。

今回はbatファイルを実行するとコールバック通信を発生させるプログラムを作成します。

Listenerが空の状態ですので、先程起動したListenerをセットしてください。(今回はemonにしています。)他の項目はデフォルトの設定で問題ありません。

設定が完了したら[execute]コマンドでbatファイルを生成します。

kali-linuxの場合は/tmp/launcher.batに生成されます。

このバッチファイルを被害端末上で実行してみてください。

(一般的なウィルス対策ソフトなら検知します。除外設定をするか、機能をオフにして下さい。)

コールバック通信が成功すれば下記のような表示になります。

- Agents通信

コールバック通信が成功すれば、被害端末の制御が可能となります。

[interact]コマンドでアクティブなAgentを指定します。

下記、画像のように攻撃端末側のコマンド操作で被害端末の情報を見ることができるようになっています。

helpコマンドを押すと実行可能のコマンド一覧が出てきます。

これだけのことができちゃいます。。。

このようにPowerShell Empireは簡単な作業で即利用することができます。ウィルス対策ソフトの検知能力を確かめたり、EDRを導入した環境にEmpireを用いた攻撃を仕掛けてみても面白いかもしれません。

EDR(Endpoint Detection and Response)とは?(1)

インターネット上で行うことは法律で禁じられています。

検証はインターネットにつながっていない閉鎖環境で行いましょう。

【あなたのパスワードは大丈夫?】Have I Been Pwned?の基本的な使い方

こんにちは、えもんです。

今回は、普段自分が利用しているアカウントのパスワードが流出しているかを確認できるHave I Been Pwned?について説明したいと思います。

Have I Been Pwned?とは?

Have I Been Pwned allows you to search across multiple data breaches to see if your email address has been compromised.

Have I Been Pwned?とは、様々な流出データベースを基に自分のメールアドレスが流出していないかチェックできるWebサービスです。

現時点(2019年6月3日現在)で365サイト、約78億件の流出アカウント情報がデータベース化されています。

Pwned Webサイトの一覧を見ると、LinkedInやDropboxなど日本人にもなじみの深いWebサービスから流出したアカウント情報が登録されていることが分かります。

ちなみに"Pwn"とはネットスラングで「打ち負かす」、「勝つ」という意味を指します。Pwnedなので「打ち負かされた」≒ 「情報を盗られた」ということなんでしょうね。

基本的な使い方

トップページにある検索ボックスに普段利用しているアカウントを入力します。ここでは自分が普段利用しているメールアドレスを入力してみます。

Good newsという表示が出たらそのメールアドレスに関連する情報は流出していないということになります。

幸いなことに私が普段利用しているメールアドレスに関連する情報は流出していませんでした。

ちなみに自分のメールアドレス情報が流出していた場合は、下記のような表示となります。下にスクロールすると流出元となったWebサービスと流出時期がわかります。

その時点で利用していたパスワードは流出しているということですので、パスワードを一切変えていないのであれば、変更をお勧めします。

流出以降にパスワードを変更しているのであれば、問題ないと思いますが、不安な場合はパスワードを変更してしまうのも良いでしょう。

ちなみにこのサイトではやたらと1Passwordの利用を勧めてきます。

怪しいアプリではないので、気になる人はチェックしてみてはいかがでしょうか。

また、Webサービスを利用する上でID、パスワードのみの認証では心もとないです。Googleなどは二要素認証の設定ができますので、この機会に設定しておきましょう。

流出していなかったからといって安心してはいけません。

ここにある情報は、あくまで流出情報が公表されているものが対象となっています。

メールアドレス+パスワードと言う組み合わせは一般的になりましたが、常に攻撃者はその情報を狙っています。

- 全てのサービスで同一のアカウント情報を利用しない

- 二要素認証が利用可能なサービスは二要素認証にする

- 不要なアカウントを作らない(利用アカウントを把握する)

アカウント管理において、上記3つを意識するだけでセキュリティリスクは格段に減少します。

その他の機能

簡単に他の機能を紹介します。

Notify me

自分のメールアドレスを登録しておくと、流出情報が更新された時に自動的にチェックしてもらえます。万が一流出していた場合はそのメールアドレス宛に通知ができる仕組みです。

Domain Search

こちらはNotify meのドメイン版というイメージです。自身や自組織が管理しているドメインを登録しておき、そのドメインが流出した場合はまとめて通知してくれる仕組みとなります。

Who's been pwned

流出情報の詳細です。侵害された時の日付や、Have I Been Pwned?に登録された日付、流出件数、流出したデータの種類が記載されています。

Passwords

メールアドレスと同様に普段利用しているパスワードが流出しているかチェックできる機能となります。

「password」で検索してみましたが、3,645,804件のヒットがありました。脆弱なパスワードということがわかりますね。

入力されたパスワードはSHA-1で送られているようですが、パスワードを入力するという時点で個人的にはあまり利用する気にはなれません。。。

【IoT】5G時代のセキュリティリスクとは

こんにちは、えもんです。

今回は、5G時代のセキュリティリスクについて調べてみました。

5Gとは

最近、よく耳にする5Gですが、正式名称は第5代移動通信システムといいます。1G、2G、3G、4Gと来ての5Gということですね。

ちなみに1Gの代表的なサービスは肩からかけるタイプの携帯電話(ショルダーフォン)です。ここからたった20年間でスマートフォンが登場するんですから、技術の発達スピード恐るべしですね。

5Gになると何が良くなるのか

5Gが普及すると私の生活にどのような変化をもたらすのでしょうか?

5Gのキーワードは「高速大容量」、「低遅延」、「省電力」、「多数端末接続」となります。

現在、一般的な通信方式となっている4GではメールやSNSの利用において十分でしたが、今後のIoT化により、すべてのモノがインターネットにつながることで通信データ量が爆発的に増えると言われています。今後、爆発的に増えるデータを処理することができる技術が5Gということになります。

最近で言えば、スマートスピーカーやウェアラブルデバイスなど、インターネットにつながる端末が従来の携帯電話やパソコンだけでは無くなってきています。

5G自体にリスクがあるというよりは、5GによってIoT機器が相互につながる事がセキュリティリスクになると言われております。

5G時代のセキュリティリスクとは

便利な技術には常にセキュリティリスクが付き物です。考えられるリスクとしては端末の増加によるところが大きくなるでしょう。

接続端末の増加による攻撃の拡大

先にも述べたように5Gの時代にはすべてのモノがつながるIoTが主流になっていきますが、攻撃者にとっては格好の標的となります。

最近では、WebカメラのようなIoT機器を標的にしたマルウェアも出てきているくらいです。

このようなIoT機器は大量に生産されているため、一度攻撃対象となれば全世界の同種類の機器が攻撃対象となってしまいます。

IoT機器の中には脆弱なパスワードのまま出荷されているなど、メーカー側のセキュリティ対策が十分でない物があり、スマートフォンやPCよりも危険な状態でインターネットに繋がれることが多いのが現状です。

miraiのようなマルウェアはこのようなパスワードが脆弱なIoT機器に対して辞書攻撃を仕掛けることで感染を広げています。

今後、このような攻撃を防ぐために、経済産業省がIoT製品を開発する際のセキュリティガイドラインを発行しています。

Security by Designという言葉があるように、IoT製品の開発段階からセキュリティリスクを意識しましょうというのが重要になってきます。

セキュリティ意識を文化にできるか。ですね。

5G時代の到来により動画はサクサクで視聴ができ、フラストレーションを感じず遠隔の人とコミュニケーションを取ることができるようになるでしょう。

職業柄セキュリティのことを考えがちですが、リスクを考えるよりも、ワクワクするような未来を考えたいですね。

【働き方の未来2035】未来の働き方はどうなるのか

こんにちは、えもんです。

今回は、働き方の未来2035で気になったキーワードを調べてみました。

働き方の未来 2035とは

働き方未来 2035とは2016年に厚生労働省が発表した2035年の日本人の働き方を予想した報告書となります。

今後、AIをはじめとした技術革新が日本人の働き方にどのような影響を与えるかが詳しく書かれており、非常に興味深い内容となっております。

人工知能研究の第一人者である松尾教授がメンバに入っている事もあり、AIがもたらす社会の変化についても詳しく書かれています。

報告書を読んだ中から私が気になったキーワードをいくつか抜き出してみました。

大人のAIと子供のAI

AIのひとつは、いわゆる「合成知能」、あるいは「大人のAI」と呼ばれているもので、ビッグデータを背景にし、そこに旧来からあるAI技術を用いることで、さまざまな産業的な応用ができるものである。これの代表格は、Googleであり、検索という技術を背景に、インターネット上の広告と結びつけたビジネスを構築し、AI分野の技術でも世界を席巻している。もうひとつは、いわゆる「労働機械」、あるいは「子どもの AI」と呼ばれるものであり、特にディープラーニングによる機械の知覚能力の向上による、特に実世界におけるイノベーションをもたらすものである。

以前から松尾教授は人工知能を「大人のAI」と「子どものAI」に区別して説明しています。

子どもができるような認識や運動、言葉の意味理解などができるAIを「子どものAI」、IoTやビッグデータ処理系にAIを使うことを「大人のAI」と呼んでいます。日本のIT企業が必死になって取り組んでいるのはほとんど「大人のAI」と呼ばれるものです。

「大人のAI」は教師あり学習のようなイメージでしょうか。ビッグデータの専門家がAIに判断基準を与えて、今まで専門家が行っていた事を効率化させようというのが多いです。

一方、「子どものAI」は教師なし学習のイメージになります。子どもが自転車に乗る練習をするように、AI自身が試行錯誤をすることにより自身の性能を向上させていくAIのことを指します。

日本はこの「子どものAI」で勝負していくべきだとも言われていますね。

ヒューマンタッチ

今後、重要になる仕事の 1 つは「ヒューマンタッチ」の仕事である。

人間は人間がサービスしてくれることに対して大きな満足を得る。これは長い進化の過程で社会的な動物として培われてきた本能による部分が大きいので、技術によってそう簡単に変わることではないだろう。産業構造に占めるサービス業の割合はますます増えているが、それらがさらに進むと考えられる。小売における接客に関しては、例えば、低価格での提供を主とする業態においてはロボットや機械が対応し、一方で、付加価値の高い業態においては人間が対応するというような分離が考えられる。

AIの発達によって、 専門性を要求される仕事であっても、パターン化できる仕事の場合は自動化される可能性が高くなります。

人間の能力は今とは別の部分に振り向けていくようになると言われており、その中で重要になる仕事の一つは「ヒューマンタッチ」とのことです。

1000円カットのような低価格帯のサービスはロボットに置き換わっていきますが、お客さんに合わせたカットや楽しい会話など、人間によるサービスに重きを置く仕事は今後も残り続けると言われています。

すごいシンプルですが、技術に関しては標準化されていくでしょうから、ヒューマンタッチに従事する人は人に好まれる人になる必要性がありますね。

人間にしかできない新しいタイプの仕事が出現してくるはずであり、それは主に人間の人間性に基づくような仕事であると考えられる。例えば、コンテンツを作る技術が自動でできたとしてもそれが本当に面白いかどうかを判定するのは人間しかできない。人間の人間性に基づくような価値評価(面白いかどうか、美しいかどうか、おいしいかどうか、善か悪か等)というものは単純な原理に基づいて工学的に再現できる類のものではないので、人間が行う必然性が高く、新しい仕事の形態になるだろう。

美味しいものを美味しいと伝えられる人、面白いものを面白いと伝えられる人が新しい仕事の形になってくると書かれています。最近ではオンラインサロンやyoutuberがこれと似たような構図になっていると思います。

自分が良いと思っているものを伝える発信力、それを証明できる論理性、人が集まってくる人間性を持っている人が成功しています。

仕事のプロジェクト化

2035 年の企業は、極端にいえば、ミッションや目的が明確なプロジェクトの塊となり、多くの人は、プロジェクト期間内はその企業に所属するが、プロジェクトが終了するとともに、別の企業に所属するという形で、人が事業内容の変化に合わせて、柔軟に企業の内外を移動する形になっていく。その結果、企業組織の内と外との垣根は曖昧になり、企業組織が人を抱え込む「正社員」のようなスタイルは変化を迫られる。

企業という垣根を越えて、プロジェクト単位で仕事をするようになります。社会人総フリーランス時代の到来とでも言うべきでしょうか。

ここで重要になってくるのは、今よりも個人の能力に左右される世界がやってくるということです。

優秀な人は自分がやりたい仕事を優先できるようになりますが、能力がない人は嫌な仕事でもやっていかないといけなくなりますね。

企業が身分の保証をしてくれるわけでもないので、悪い待遇の環境が増えていくかもしれません。

2035年に求められる能力

今回、働き方の未来2035報告書より、気になるキーワードをピックアップしただけですが、AIの発展により、現在の仕事に大きな変化が訪れるのは間違いなさそうです。

そのような変化の中で、人間が豊かな仕事をするためにはざっと下記のような能力が必要ということです。

- 周りの反応を恐れずに発信する発信力

- 論理的な説明力

- 人に好かれる人間力

- 自らの能力を磨き続ける自己研鑽力

来るべき未来のために、爪を研ぎ続けましょう。

【侵入前提の対策へ】サイバーレジリエンスとは?【現状にすばやく戻す】

こんにちは、えもんです。

今日はサイバーレジリエンスについて説明したいと思います。

サイバーレジリエンスとは

レジリエンスとは直訳すると「回復力」、「復元力」となります。

サイバーレジリエンスとはサイバーセキュリティにおける考え方の一つで、サイバー攻撃を受けた時にいかに早く元の状態に戻せるか、被害を極小化できるかという考え方を指します。

組織として攻撃を早く検知し、被害個所を早期に特定、攻撃を受ける前の状態に戻す能力が高いと「サイバーレジリエンスが高い」と言われます。

一方、攻撃されている事に気付かず、元の状態に戻す能力が無い場合は「サイバーレジリエンスが低い」と言われます。

サイバーレジリエンスがなぜ必要なのか

企業のセキュリティではこれまでFWなど、境界防御を中心とした脅威への対策が考えられてきました。

しかし、近年のサイバー攻撃の高度化、巧妙化に伴い、境界防御のみでは脅威に対応することが難しくなってきており、組織内への脅威の侵入は止められないといった考え方が一般的になってきました。

さらに、最近では、ランサムウェアの侵入によって、工場の生産ラインが止まったように、サイバー攻撃による事業そのものへのインパクトが大きくなってきています。

そのような背景から、サイバーレジリエンスは早期に検知し対処する。事業を止めない。といった事業の継続性を重視しています。

サイバー攻撃についてのBCP(事業継続計画)を組み立てるイメージでしょうか。

サイバーレジリエンスを実現するセキュリティ対策

それでは、サイバーレジリエンスを実現するセキュリティ対策とはどのようなものでしょう。

「侵入をさせない対策」から「侵入前提の対策」へ

企業におけるセキュリティ対策として代表的なFWやIPS、IDS、サンドボックス型の検知システム、ウィルス対策ソフトなどは侵入させない対策でした。

これら対策は基本的な攻撃(バラマキ型のメール攻撃など)には有効な対策のため、引き続き残っていきます。

そこに加えて「侵入前提の対策」を整備する必要があります。

侵入された事を早期に把握するためには組織内の不審な動きに気づく仕組みが必要です。具体的には、組織のネットワーク、エンドポイントの状況を可視化、監視し、異常な振る舞いがあればアラートを上げるような仕組みのことを指します。

可視化についてはエンドポイント、プロキシ、FWなど各種ログ収集が一般的になってきています。それらログを相関分析して異常があればアラートを出すSIEMという仕組みもあります。

エンドポイントにおける振る舞い検知といえばEDRなどが一般的になってきました。

ネットワークにおいても振る舞い検知をベースとした対策機器が増えてきています。

一番守らなければならないものは何か

脅威の侵入を把握した際に重要なのは、対応の優先順位です。

優先順位を決めるには組織にとって重要な情報を定義する必要があります。

組織内の情報すべてを対象にしてしまうと、全てに対して対策を施す必要が出てきてしまい、かえって防御力の低下に繋がりかねません。

重要な情報とは、その企業における価値となる部分。コアコンピタンスを構成する情報というべきでしょうか。

組織にとって重要な情報を定義し、侵害が疑われる場合は早急に対応し、事業が中断されることを最小限に抑えるようにすることもサイバーレジリエンスのポイントとなります。

重要な情報に対応を絞ることで、やるべき対策が明確になりコストも抑えることができます。

従業員・経営層の理解

サイバーレジリエンスを構成するのはシステムだけではありません。

組織に所属する人の考え方も重要です。

従業員目線からすれば、自分がきっかけでウィルス感染・拡大した場合に責任を感じてしまい、セキュリティ部門への報告が遅れてしまうということはあるでしょう。

しかし、早期に把握し対処することが肝となるサイバーレジリエンスの考え方ではこの状況は致命的です。

社内教育などを通して、授業員が迅速にエスカレーションする文化を醸成していく必要性があります。

経営層の理解はさらに重要です。CISOが設置されている企業では経営層の理解が進んでいる所が多いと思いますが、これは一部の企業に限られます。

組織内に脅威が侵入しているという事実に拒否反応を示す経営層もいると思います。経営層にはサイバーレジリエンスという考え方を理解してもらい、「侵入前提の対策」を推進してもらう必要があります。

【基本】python3を使ってCGIを実行する【ローカルWEBサーバ】

こんにちは、えもんです。

今回は、python3を使ってcgiスクリプトを動かす方法を説明します。

まずCGIプログラムってなんですか?

CGIとはCommon Gateway Interfaceの略です。

Webページには静的なページと動的なページというものがあります。静的なページはHTMLファイルやCSSファイルによってブラウザに表示をさせるだけのページのことを指します。

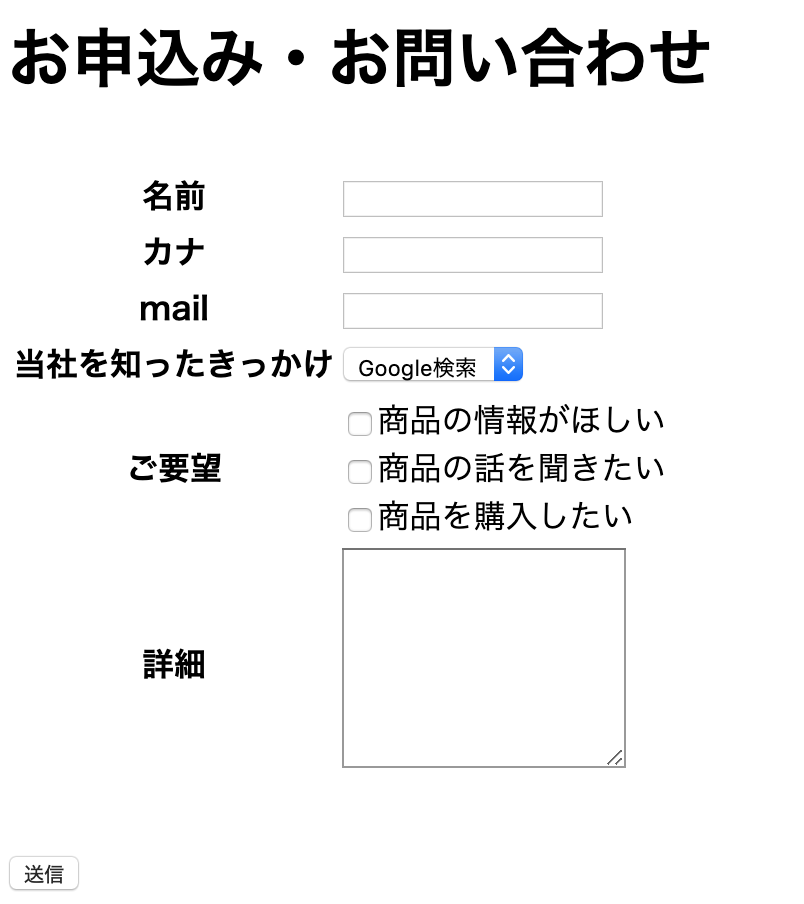

一方、動的なページとは下記、画像のようにWebページ上に設置された入力フォームなどがあった場合に入力した値によって処理を変えたり、返す応答を変えたりすることができるページのことを指します。

この動的なページを実現する仕組みの一つとしてCGIがあります。

CGIとは、ユーザが入力した値を受け取ってWebサーバ上で実行されるプログラムであり、その結果をWebブラウザに返すもの。程度に理解してもらえると良いと思います。

pythonでCGIプログラムを動かしてみる

試行環境

今回は下記環境をベースにcgiプログラムを動かしてみます。

使用するpythonのバージョン:python3.7

OS:macOS

サンプルコード

htmlファイル(index.html)とcgiプログラム(pyCGI.py)を用意します。

フォルダ構造

.root

├── cgi-bin

│ └── pyCGI.py

├── css *今回無くても動く

│ └── style.css

└── index.html

cssは適当にしています。今回はなくても問題ありません。

cgiプログラム(pyCGI.py)は下記のように記述します。

1行目の#!/usr/bin/python(which pythonなどでpythonの場所を確認して変更してください)と7行目のprint('Content-Type: text/html; charset=UTF-8\n')を忘れないでください。エラーの原因となります。

ローカルWebサーバの立ち上げ

2つのファイルを用意したら、コンソール上でWebサーバを立ち上げます。

python3では下記のコマンドでローカルWebサーバが立ち上がるはずです。

--cgiオプションは忘れないでください。これがないと動きません。

Webサーバが起動したら、http://localhost:8080にアクセスします。

すると下記のようなページにジャンプできると思います。

フォームに適当に値を入力して、送信ボタンを押してみてください。

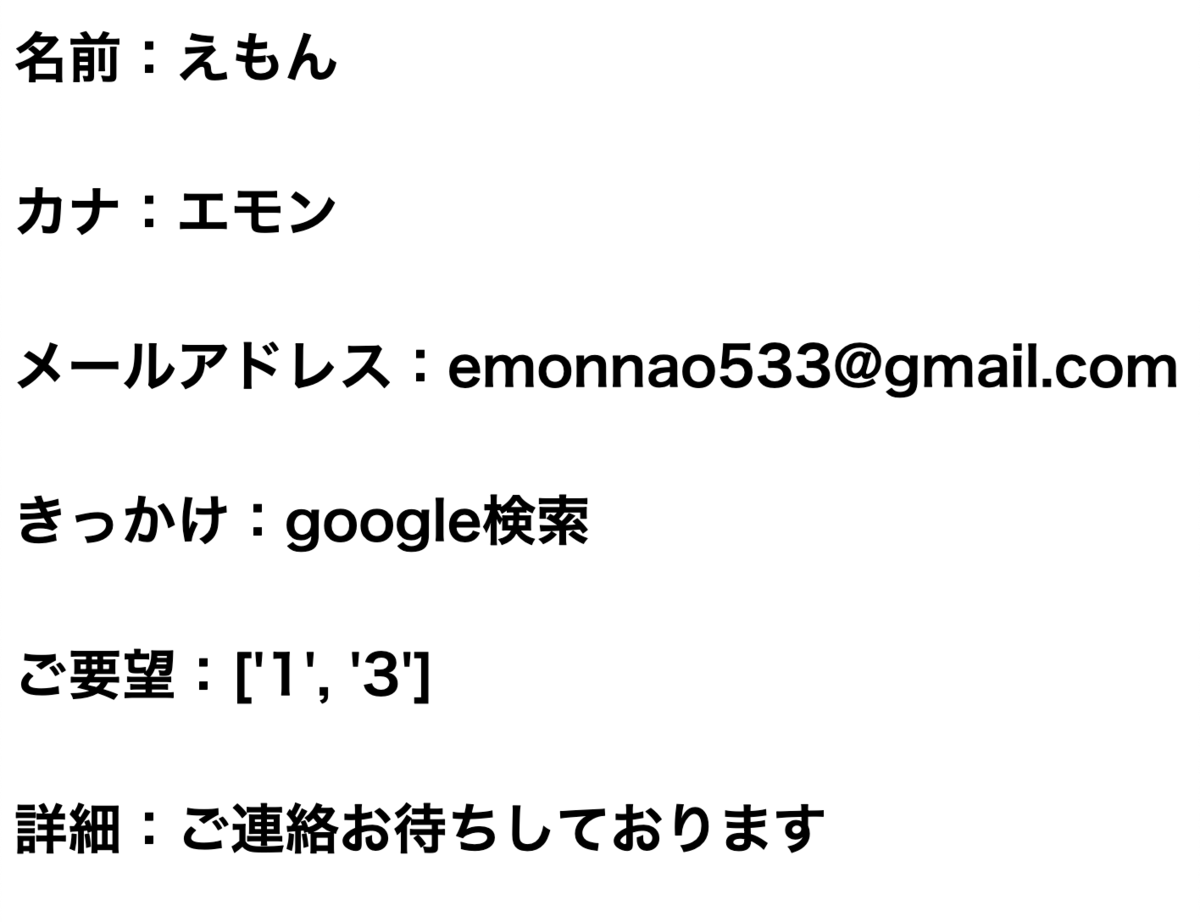

するとサーバ側でpyCGI.pyが実行され、Webブラウザに結果が表示されます。

今回は単純にHTMLを挿入するだけでしたが、pyCGI.py上でメールを送信する処理を入れることで、この情報をメールで受け取ったりすることが可能になります。

企業HPの問い合わせページなどはこのような仕組みで動いているんですね〜。

【誰も信じないセキュリティ】ゼロトラストセキュリティモデルについて簡単に調べた

こんにちは、えもんです。

今回は、次世代のセキュリティモデルと言われているゼロトラストセキュリティモデルについて調べてみました。

ゼロトラストセキュリティモデルとは?

ゼロトラストセキュリティモデルとは企業のネットワークにおいて、「企業内ネットワークであっても信頼しない」というスタンスに立って構築セキュリティモデルです。

他にもゼロトラストネットワークモデルとも呼ばれています。

これまでの対策が性善説にたったものとすれば、「ネットワークは常に脅威にさらされており、悪意のある者ばかりだ。」のような性悪説にたち対策を打っていくものとなります。

ゼロトラストセキュリティモデルは最近生まれた言葉ではなく、2010年頃に提唱されたモデルです。

あのGoogleの社内ネットワークもこのモデルに近い考え方で構築されており、日本においてもこのセキュリティモデルをベースとした対策が浸透していくと言われております。

なぜ注目されているのか?

なぜ、2010年に提唱されたモデルが今になって注目され始めているのでしょうか。

そこには昨今、耳にする機会が多くなってきた「働き方改革」が関係しています。

これまでの企業ネットワーク

企業ネットワークといえば、下記の図のような環境が一般的だと思います。

基本的な考え方として、脅威は企業ネットワークの外にあり、インターネットと企業ネットワークの境界部分で防御するという考え方が主流でした。

そのため境界部分にFWを置いたり、サンドボックス型の検知システムを置くことにより外部からの攻撃を防いできました。

しかし、攻撃の高度化・巧妙化に伴い、境界による防御のみでは難しい状況になってきました。

さらに、モバイルノートパソコンの普及やスマートフォン、タブレット端末の普及や無線LANなどネットワーク環境の発展により、企業のネットワークの外であり、自宅や外出先からインターネットにつないで仕事をするという要望が多くなったことも関係しています。

ゼロトラストセキュリティモデルをベースとしたネットワーク

前述のとおり、ゼロトラストセキュリティモデルでは企業内ネットワークを信用しません。そのため、インターネットと内部ネットワークによって認証方法を変えることはせずに全て同一のポリシーで認証を行います。

上記画像は簡単なイメージとなります。

端末の状態をチェックし、証明書が入っていなかったらネットワークに繋がせない。といったような処理をさせます。

様々な考え方がありますが、ゼロトラストセキュリティモデルを構成する要素として下記が共通しています。

- ID、アクセス管理 → 誰が

- デバイス管理 → どこで、何をしようとしているのか

- ログ分析、ポリシー設定 → どのような状態で

重要なのは端末レベルで誰が、どこで、どのような状態で、何をしようとしているのか。を厳密に管理する仕組みを構築することです。

先日、記事にしたEDRもデバイス管理やログ分析を可能にする製品となります。

まとめ

概念的なモノなので掴みにくいですが、僕の理解では下記になります。

ゼロトラストセキュリティモデルは、働き方を柔軟にする仕組みである。

ゼロトラストセキュリティモデルとは、誰が、どこで、どのような状態で、何をしようとしているのか。を厳密に管理する仕組みを構築することである。

参考

【新社会人向け】情報処理安全確保支援士(旧セキュリティスペシャリスト)に合格する方法

こんにちは、えもんです。

今回は、情報処理安全確保支援士を取得した時の勉強法について説明したいと思います。

情報処理安全確保支援士とは?

情報処理推進機構(IPA)が行っている資格試験の一つであり、サイバーセキュリティ分野における数少ない国家資格となります。

以下、IPAのHPからの引用です。

サイバー攻撃の増加・高度化に加え、社会的なIT依存度の高まりから、サイバー攻撃による社会的脅威が急速に増大しています。すなわちサイバーセキュリティ対策は、経営リスクとして、そして社会的責任として、非常に重要な課題になりつつあり、その責任を担える人材の確保が急務となっています。この人材の確保のために2016年10月に「情報処理の促進に関する法律」が改正され、新たな国家資格が誕生しました。これが「情報処理安全確保支援士(略称:登録セキスペ)」です。

簡単に要約すると、

企業のIT化が進むに連れて、経営活動においてもサイバーセキュリティが重要になっているから、その専門家を増やしていこうぜ!

ということです。

かつては「セキュリティスペシャリスト」という一度取得すれば更新の必要が無い資格だったのですが、日々多様化する攻撃へ対応するために、1年ごとの更新制となりました。

また、支援士の配備が入札要件になる案件が増えてきており、ITベンダーなどではセキュリティ業務に従事する従業員に対して資格の取得を推奨しています。

試験内容

試験内容は以下のような配分で行われます。

(IPA:https://www.jitec.ipa.go.jp/1_11seido/sc.html)

| 午前Ⅰ | 午前Ⅱ | 午後Ⅰ | 午後Ⅱ | |

|---|---|---|---|---|

| 試験時間 | 9:30~10:20 (50分) |

10:50~11:30 (40分) |

12:30~14:00 (90分) |

14:30~16:30 (120分) |

| 出題形式 | 多肢選択式 (四肢択一) |

多肢選択式 (四肢択一) |

記述式 | 記述式 |

| 出題数 解答数 |

出題数:30問 解答数:30問 |

出題数:25問 解答数:25問 |

出題数:3問 解答数:2問 |

出題数:2問 解答数:1問 |

各区分全てで基準点を超えると試験合格となります。(基準点:60点)

ここで頭に入れておきたいのが、この基準点です。

60点というところがポイントで、40点落としても合格できるのです。

もちろん全て回答できるのがベストですが、設問と自分の相性を考えて、問題を捨てる選択をすることも合格するために重要なポイントとなります。

勉強方法

午前Ⅰ、午前Ⅱ対策

午前は午前Ⅰ、午前Ⅱと分かれており、午前Ⅰは情報処理技術者試験の全範囲を対象とした試験です。応用情報処理技術者試験の午前問題と同じ範囲だと思います。

一方、午前Ⅱは情報セキュリティの幅広い知識を問う内容となります。ネットワーク系の知識も必要となるため、少し専門的だと思います。

僕個人の意見としては、

午前Ⅰ、Ⅱは最小限の努力で突破する

が重要だと思っています。

何故かと言うと、この試験の肝となるのは午後試験だからです。

午後試験対策に費やす時間を増やすためにも、午前試験は軽く突破しちゃいましょう(特に午前Ⅰ試験!)

まず、自分の今の知識量を測るところから始めるのがおすすめです。

午前Ⅰの過去問を試しに問いてみて、感触を掴んでみてください。

8〜9割の正答率であれば、特に何もしなくても良いです。次のステップへ進みましょう。

6~7割の正答率の場合、十分合格範囲なのですが、相性の悪い問題が続くと落ちる可能性があるため、下記のような詳しい解説がついた過去問1〜2年分をすることをおすすめします。

間違った部分は解説を読み込みましょう。

平成31年【春期】情報処理安全確保支援士パーフェクトラーニング過去問題集

- 作者: エディフィストラーニング株式会社

- 出版社/メーカー: 技術評論社

- 発売日: 2018/12/18

- メディア: 単行本

- この商品を含むブログを見る

5割を満たない場合は、十分なインプットが足りていない可能性があります。基本情報処理のテキストで良いので、間違った部分を重点的に復習しましょう。

僕の場合、字を読むのが非常に辛いので、直感的に理解できる絵の多いテキストを選んでいました。

キタミ式イラストIT塾 基本情報技術者 平成31/01年 (情報処理技術者試験)

- 作者: きたみりゅうじ

- 出版社/メーカー: 技術評論社

- 発売日: 2018/12/14

- メディア: 単行本(ソフトカバー)

- この商品を含むブログを見る

午後対策

午後試験は記述式となります。この試験の鬼門だと思います。

午後試験の問題は、仮想企業のセキュリティ対策やインシデント対応などを題材とした現場寄りの内容が多くを占めます。

現場経験がある人は回答しやすいのですが、経験の少ない若い人にとっては、イメージしづらく回答が難しい内容です。

過去問をひたすら問いても、記述式のため「なぜそのような回答になるのか」が分かりづらいです。なので、下記のような午後対策に絞った本を購入し、2〜3周することをおすすめします。

僕は、この重点対策シリーズに大変お世話になりました。

2019情報処理安全確保支援士「専門知識+午後問題」の重点対策

- 作者: 三好康之

- 出版社/メーカー: アイテック

- 発売日: 2018/10/22

- メディア: 単行本(ソフトカバー)

- この商品を含むブログを見る

あともう一つ、おすすめの勉強法があります。

それは、実際のインシデント報告書を読むことです。

社会的影響の大きいインシデントであれば、より良いと思います。

下記、産総研の報告書では、事案の概要から今後講じるべきセキュリティ対策まで詳細にまとめられています。

これを読むだけで、当事者として何に気をつけなければならなかったのか、これから何をすべきなのかを疑似体験することができます。

この内容を参考にそのまま試験にする可能性すらあります。

上記のようなインシデント報告書を読むことで、情報セキュリティやネットワークの知識も同時に習得することができ、その習慣がそのまま試験対策となります。

この辺の情報には常にアンテナを張っておくことをおすすめします。

インシデント系の情報であればpiyokangoさんのブログがわかりやすくて非常におすすめです。

【初心者向け】WordPressで簡単に良い感じのサイトを作成する【ローカル環境】

こんにちは、えもんです。

今回は、WordPressでサクッと良い感じのサイトを作成したいと思います。

WordPressとは

WordPressとはCMS(Content Management System)の一つで、おしゃれなブログやサイトをサクッと作ることができます。

WEB上の33%のサイトがWordPressで作成されているとも言われており、また、無料で利用可能なため、様々な場所で使われています。

ZOZOで有名なスタートトゥデイのHPもWordPressで作成されています。

このようにかっこいいサイトをHTML,CSSの知識なし自分で一から作ることが可能です。

*WordPressであっても、HTML,CSSの知識は持っておいたほうが良いです。

サイトを作ること自体はそこまで難しくは無いのですが、慣れるまでに少し時間がかかるので、実際に自分で手を動かして作ることをおすすめします。

WordPressを使ってサイト作ってみた

実際に作ってみました。公開する場合は自前でサーバを用意する必要がありますが、

今回はローカル環境(Vagrant)で構築したいと思います。

ローカル開発環境

OS:CentOS 6.8

DB:MySQL 5.6.44

Webサーバ:Apache/2.2.15

ローカル開発環境の構築は自分の好きなようにして良いと思いますが、はじめての方はドットインストールの講座をおすすめします。

インストールと設定

- WordPressの ダウンロード

https://ja.wordpress.org/からWordPressの基本となるファイルをダウンロードします。

リンク先のwordpress-5.2-ja.zip(2019/5/12時点)ファイルをダウンロードをして、任意のフォルダに保存してください。

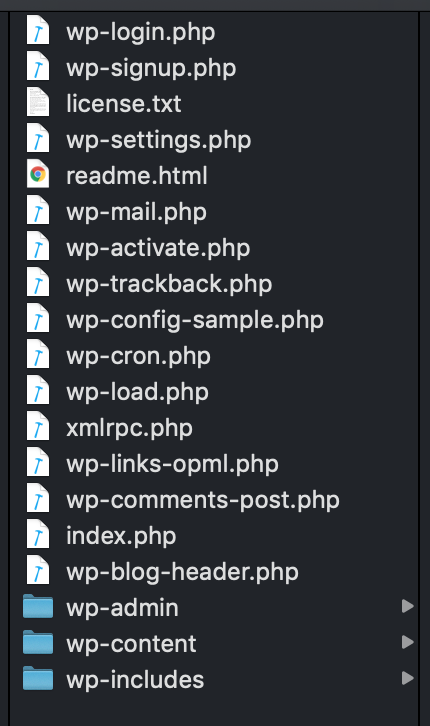

ちなみにファイルの構成は下記のようになっています。

- ローカル開発環境上でMySQLの設定

開発環境が構築できたら、MySQLの設定をしていきます。

mysqlにログインしてコンテンツを保存するデータベースを作成します。

今回は「wordpress」というデータベースを作成しています。

作成したデータベースに対して操作権限をつけてあげます。

事前にtest@localhostユーザを作成してパスワードを設定しています。

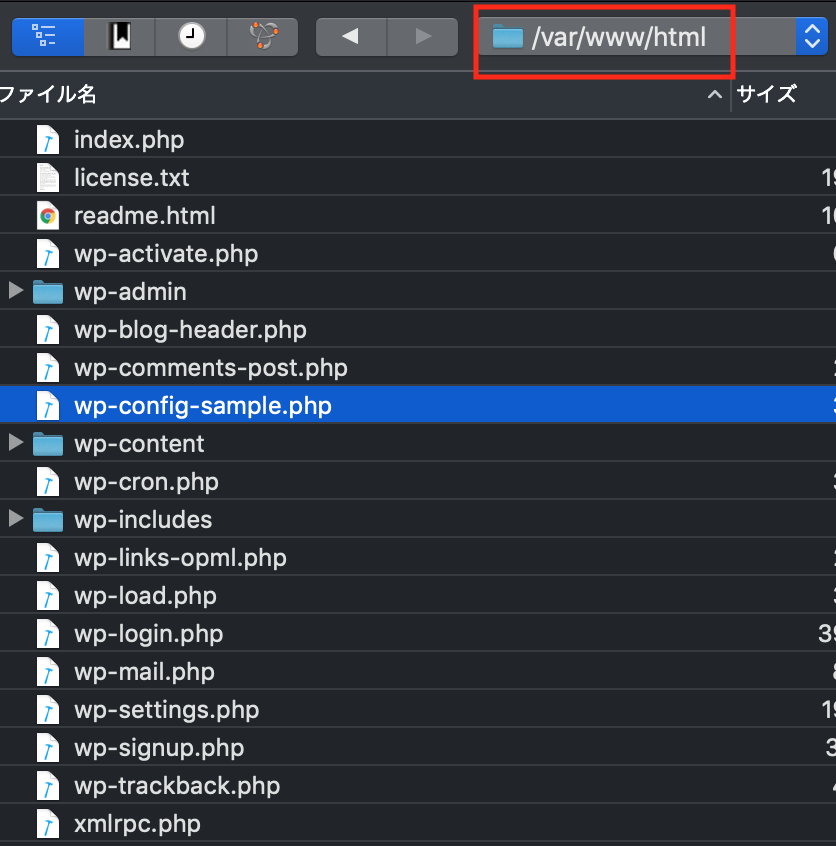

- ローカル開発環境上にWordPressのファイルを設置

FTPソフトなどを利用して先程ダウンロードしたWordPressのファイル群をローカル開発環境に設置します。

wordpress-5.2-ja.zipの中身をまるごと開発環境上の/var/www/html配下にコピーします。

- WordPressの設定ファイルを更新する

MySQLの設定をwp-config-sample.phpに記述していきます。

wp-config-sample.phpはwp-config.phpに名前を変更してください。

先程作成したDBを基に、データベース名とユーザ名、パスワードの部分を変更します。

次に認証用のキーを更新します。

https://api.wordpress.org/secret-key/1.1/salt/

上記サイトにアクセスし、WordPress.org の秘密鍵を生成することも可能です。

更新したあとにローカル開発環境にアクセスすると下記のようなWordPressの初期設定画面が現れるはずです。

-

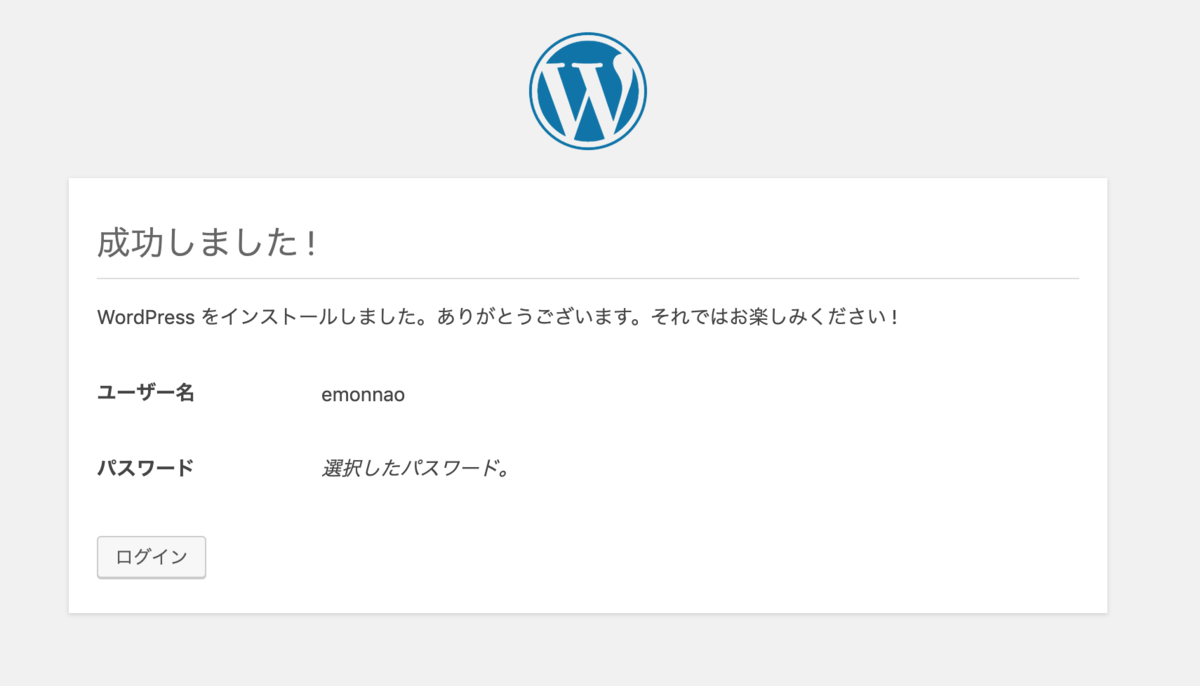

必要情報を入力してWordPressをインストール

サイト名、ユーザ名、パスワード、メールアドレス、等を入力し、WordPressをインストールボタンをクリックすると下記のような画面が現れます。

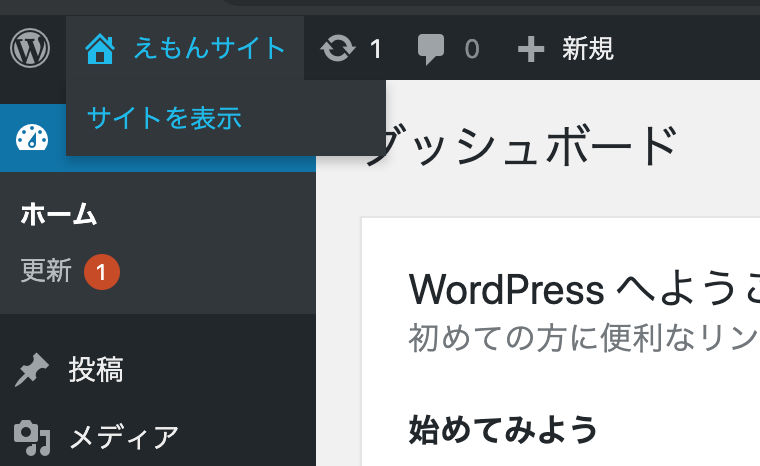

ログインすると下記、WordPressの管理画面が現れます。

左上の「サイトを表示」をクリックします。

するとデフォルトで設定されているWordPressの画面が現れます。

カスタマイズしておしゃれなサイトを作っていきましょう。

テーマを変更するだけで、下記のように簡単に外観を変えることが可能です。

このようにWordPressを使えば、HTML,CSSを直接触らずともおしゃれなサイトやブログを作成することができます。