【不正アクセス】利用中のサービスが不正アクセス被害にあった場合どうする?【対処】

こんにちは、えもんです。

生活にITサービスが欠かせない現代ですが、近年、身近なITサービスが不正アクセス被害に遭うケースが増えてきています。

世間を大きくにぎわせた7payは記憶に新しいですね。

【約5,500万円の】7payの何がマズかったのか。【不正利用】

最近では、クロネコヤマトが提供する「クロネコメンバーズ」の個人情報漏洩や、三井住友VISAカードのスマホアプリである「Vpass」への不正アクセスがニュースになっていますね。

このように不正アクセス被害は毎年のように起こっており、ITサービスの利用においては常に不正アクセスの危険さらされていると認識しておいた方が良いでしょう。

明日は我が身というやつです。

自分の個人情報が漏洩、、、しかもお金が関わるクレジットカードの情報が漏れている可能性を考えると気が気でなくなってしまいますね。

漠然とした不安を持つより、不正アクセスについて理解し、適切な対処をすれば被害を防ぐ・最小限にすることができます。

今回は、自分が利用しているサービスにおいて不正アクセス事件が起こった際に確認しておくべきこと・不正アクセス被害のリスクを下げる方法を紹介したいと思います。

不正アクセスについて

一般的に不正アクセスとは下記のことを指します。

不正アクセスとは、あるコンピュータに対して、正規のアクセス権を持っていない者が、不正な手段によってアクセス権を取得し、ネットワークを通じてそのコンピュータを利用することである。あるいは、そのような利用を試みること。

そして、この不正アクセスはどのようにして起こるのでしょうか。

総務省・経済産業省が国内の不正アクセスの発生状況を調査したレポートを定期的に出しています。

総務省|不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況

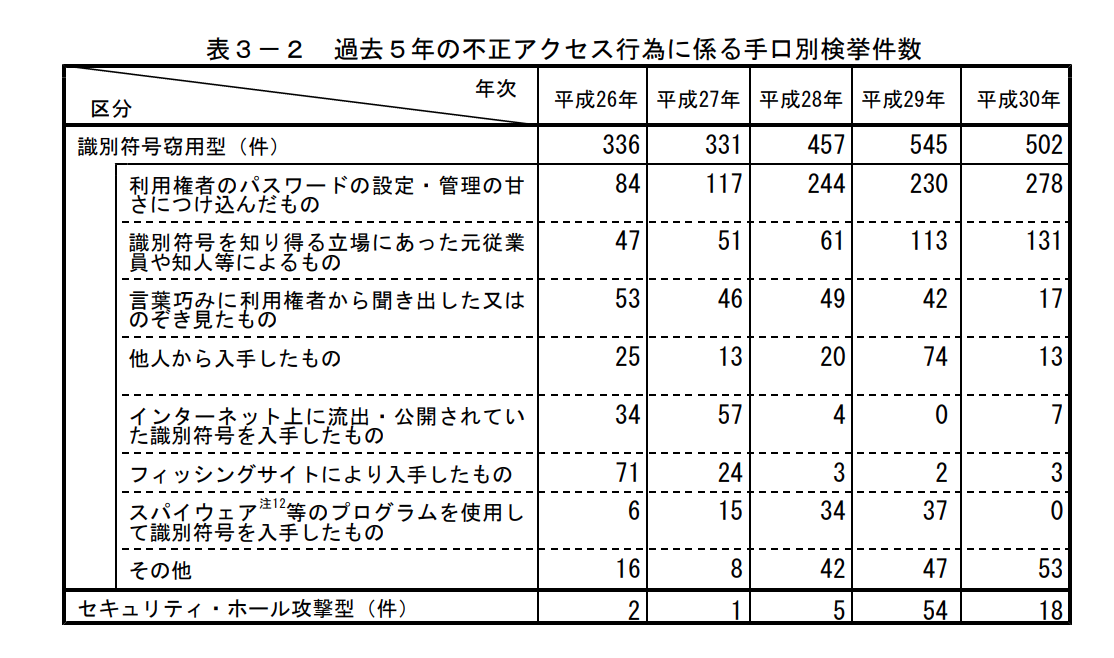

不正アクセス行為には大きく、識別符号窃用型とセキュリティ・ホール攻撃型があります。識別符号窃用型というのは何らかの方法で手に入れた第三者のログイン情報を利用して不正アクセスを行うことです。

セキュリティ・ホール型はシステムのバグを突いて不正アクセスをする方法です。

不正アクセスの件数としてはこの識別符号窃用型が圧倒的に多い状況です。

中でも「利用権者のパスワードの設定・管理の甘さにつけ込んだもの」の件数が目立ちますね。

攻撃者からすると不正アクセスは手段であって目的ではありません。

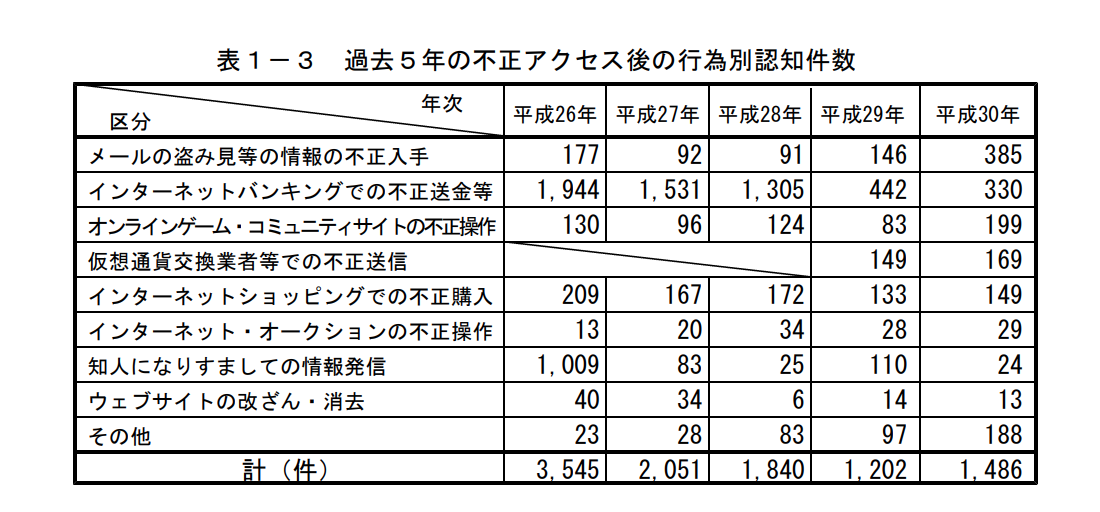

不正アクセス後の行為を見てみると情報の不正入手や不正送金、インターネットショッピングでの不正購入が多くを占めています。

インターネットバンキングの不正送金の件数が平成28年を境に減っているのは、サービス側のセキュリティが強固になってきたからでしょうか。

いずれにしても、個人の情報・金銭を目的として多くの不正アクセスは行われています。

利用中のサービスが不正アクセス被害!その時にどうする?

あなたが利用中のサービスで不正アクセス被害が発生しました。どう行動するのが適切でしょうか?

もちろん「ふーん。そうなんだぁ。」ではいけません。

被害内容の確認

ニュースでは大々的に「○○サービスで何万件の情報漏洩!」と視聴者の不安を煽るような表現が流れます。

自分の利用しているサービスだと不安に駆られると思いますが、まずは被害内容の確認を行いましょう。

ほとんどの場合、不正アクセス被害にあったサービスの提供会社が以下のようなお知らせを公開します。

クロネコメンバーズにおける不正ログインについて | ヤマト運輸

いつ、何のサービスで、何があったのか。 など現時点で判明していることが詳細に書かれています。

ここで意識したいことは、どのような情報が盗られる状態にあったかということです。

どのような情報が盗られているか。それが自分にとって大切な情報か。をまず確認しましょう。

不正アクセスされていないかの確認

不正アクセスについての内容を把握できたら、次は利用履歴を確認して不正利用されていないかの確認を行います。

ログイン履歴を確認して変な時間帯にログインしていないかについて調べるのが有効です。最近では、普段と異なる環境からログインすると警告メールを飛ばすようなサービスもあるため、同時にメールのチェックも行っておきましょう。

クレジットカードであれば、普段使わないサイトからの利用や心当たりのない購入履歴が無いか確認しましょう。

不正アクセスは気づかない中で行われている事もあるため、このようなチェックは定期的に行った方が良いでしょう。

不正アクセスが疑われる場合の対処

パスワードの変更

不正アクセスが疑われる場合、利用中のアカウント情報(ID、パスワード)は攻撃者に既に知られているということです。攻撃者はそのアカウント情報で他の様々なサービスでも不正アクセスを試みようとするでしょう。

被害を広げないためにも、同様のパスワードを利用しているサービスがある場合は全てのパスワードを変更しましょう。

クレジットカードの停止

不正アクセス被害のあったサービスでクレジットカード情報を登録していた場合は、すぐさまクレジットカード会社に連絡して止めましょう。

高額な買い物など不正に利用される可能性があるため気づいた際には素早く対応しましょう。

不正アクセスによる被害を防ぐために

安易なパスワードを設定しない

「password」のような安易なパスワードは攻撃者からすると格好の的となります。

複雑なパスワードを設定するように心がけましょう。

ちなみに大文字、小文字、数字、記号を組み合わせて9文字以上のパスワードにすると安全と言われているようです。

2要素認証の設定

これはサービスによって異なりますが、2要素認証が設定できるサービスの場合は積極的に利用するようにしましょう。

2要素認証とはパスワードのような知識認証と普段持っているスマホで認証する所有物認証、指紋のような生体認証のうち2つをかけ合わせたものです。

2要素認証にすることによって利便性は少し下がりますが、より強固なセキュリティレベルを保つことができます。

まとめ

ITサービスが生活に欠かせないものとなった現代、不正アクセスの危険性はより身近になっています。重要な情報を預けるサービスは最小限にしてログインには2要素認証を設定する、クレジットカードを利用した際にメールを飛ばすなど、不正アクセスが発生した際にすぐに気づくことができる仕組みを作っておく事が重要だと思います。

【セキュリティエンジニア】社内SEの一日大公開【ホワイト企業】

こんにちは、えもんです。

本記事では社内SEの一日を紹介したいと思います。

みなさんは、社内SEの業務をイメージできますか?

私自身、就職活動の際に社内SEの業務について必死に調査を行いましたが、当時は全くイメージできませんでした。

社内SEは業務範囲が幅広く、所属している組織によって作業が異なります。さらに社内に閉じた業務が多くを占めるため、業務内容が外に出ることが少ないことが原因だと思われます。

本記事を読んで社内SEの働き方のイメージ掴んでいただければと思います。

私のポジションとしては社内IT企画になります。

なかでもセキュリティ部隊に所属しており、社内のシステム・ネットワークをどのように守っていくかを考えるポジションとなります。

一言でいうと、社内のセキュリティエンジニアということですね。

セキュリティエンジニアについては下記記事で紹介しております。

【サイバー空間は第5の戦場】セキュリティエンジニアのお仕事とは?【必要な知識、資格とは】 - えもんブログ

1日のスケジュール

えもんが所属している組織の簡単なプロフィールです。

・業種:情報・通信業

・社員数:数万人

・勤務地:東京

・定時:8:30〜17:30

・組織の人数:60人くらい

従業員規模でいうと数万人規模の会社のIT部門に勤めています。

全国各地に営業拠点や開発拠点を抱えており、海外にも数箇所拠点があります。

そんなIT部門で働く一日のスケジュールを公開しちゃいます。

|

8:30 |

出社&メールチェック |

|

9:00 |

施策進捗打ち合わせ |

|

10:00 |

ニュースチェック |

|

11:00 |

資料作成とか |

|

12:00 |

昼休憩 |

|

13:00 |

チームミーティング |

|

14:00 |

自己研鑽or調べ物 |

|

15:00 |

ベンダーとの打ち合わせ |

|

16:00 |

自己研鑽or調べ物 |

|

17:00 |

自己研鑽or調べ物 |

|

17:30 |

帰宅 |

ざっとこんな感じです。自己研鑽とか調べ物とかが目に付きますね。

あくまで自己研鑽や調べ物というのは最新の攻撃手法を学んだり、脅威情報レポートを読んだりとセキュリティに関することを調査しています。

サボっているわけではないよ。

平常時は施策の進捗確認や定例会議が多くを占める

平常時は基本的に社内で進めている施策の進捗状況の確認や問題点の洗い出しなどを行います。

施策はセキュリティ製品の展開や社員へのセキュリティ教育など、幅広く行っていますが、端末に製品を導入するようなプロジェクトだと従業員の業務影響の観点から慎重に進める必要があるため、打ち合わせの回数が多くなる傾向があります。

職場の人も穏やかな人が多く、一緒に仕事をする上で良い人間関係を築くことができています。帰宅時間についても基本的に定時退社となり、帰宅してから自分の時間を確保できる点も良い部分ですね。

平常時は上記のようなスケジュールですが、システムが止まった時やセキュリティインシデントがあった場合は少し異なります。

ニュースチェックや自己研鑽の時間が対策会議となり、復旧に向けた打ち合わせになるようなイメージです。会議が長時間におよぶこともあり、ぶっちゃけ精神的に辛いときもあります。

インシデントの発生など想像もしたくない…

まとめ

簡単に社内SEの一日のスケジュールを公開しました。

毎日がこのようなルーティンではありませんが、基本的にはこのスケジュール感で動いています。何もなければ定時退社が当たり前の文化なので、ライフワークバランスはとても良い職場です。

一方で社内に閉じている仕事のため「やりがいを感じない事」や「知識・技術のガラパゴス化」は否定できません。退社後の時間の使い方を考えて、外部とのつながりを持ち視野を広げる事が必要だと考えています。

近年、会社の垣根を越えた社内SE同士の勉強会も開かれているため、これから積極的に参加してみようと思っています。

【約5,500万円の】7payの何がマズかったのか。【不正利用】

今回は、巷を賑わせている7payの不正利用について、セキュリティ系SE視点の独り言です。

セキュリティというのは痛みを伴ってはじめてその重要性を知るものです。。。

この騒動から個々がセキュリティをより意識するようになってくれればと思います。

7payとは

2019年7月1日よりサービス開始となったセブンイレブン独自のモバイル決済サービスとなります。

nanacoポイントが貯まったり、セブン銀行との連携などセブン&アイホールディングスの傘下のサービスと連携できるのがポイントとなっています。

不正利用騒動

サービスを開始して間もない7/3ごろからTwitterなどで不正利用の報告があり、あちこちで不正利用の報告が上がってきました。

7payで不正利用が発生。6万円以上の不正チャージと(ログオンできないから確認できないけど)不正利用。#7pay #不正利用 #サイバー犯罪 pic.twitter.com/p90XcSK1Jn

— 岬太郎 (@frogeye9999) July 2, 2019

たったの4日間で900人、金額としては5,500万円の被害が出てしまいました。

原因としては悪意のある第3者による不正アクセスとなります。

ニュースによると海外のIPからのアクセスらしいですが、このスピード感で不正利用が発生するということは、犯人はサービス開始前からある程度情報収集を行っていたことが予想されます。

記事内でも触れられていますが、指示役と実行部隊が分かれていることから国際的な犯罪組織が関わっていることは間違いなさそうです。

何がマズかったのか

なぜ7payはここまでの被害を出してしまったのでしょうか。

システムの脆弱性

これはニュースやTwitterでも散々言われていますが、システムが脆弱過ぎました。

今どきIDとパスワードのみでログインできてしまうシステムなんてあり得ません。特にお金が密接に絡むシステムならなおさらです。

他のモバイル決済サービスとして有名なpaypayはID、パスワード認証に加えて、SMS認証を行っています。いわゆる二段階認証というやつです。

また、社長は記者会見内で

「あらゆるサービスについて、事前にセキュリティ審査をやっている。7payもきちんと確認したが、脆弱性(ぜいじゃくせい)はなかった」

と発言していますが、これは脆弱性以前の問題ですから、単純な脆弱性診断では引っかからないでしょうね。おそらくこれが仕様なので。

また、最近では完成したシステムに対してホワイトハッカーが本格的な攻撃を仕掛けてシステムに脆弱性が無いか確認するサービス(Red Team Service)があるのですが、それも使っていなかったようです。

最近は、Security By Designという考え方がSIerの中では流行っているそうですが、全く浸透していない事が明らかになってしまいました。

ちなみに、Security By Designというのは企画・設計の段階からセキュリティ対策を組み込んでおくという考え方です。

脅威ベースのシステム設計を行わない日本のIT業界

通常であれば、ID、パスワードが第三者に知られてしまった場合のリスクというものを考えて「2段階認証を入れましょう。」となるはずなんですが、そうならなかったのが今の日本のIT業界の現状です。

今回はNRI、NTTデータ、NECという日本を代表するSIerが開発に携わっていたようですが、日本のSIerというのは基幹システムにノウハウ・強みを持っているんですよね。

モバイル決済システムのようなコンシューマー向けのシステム開発のノウハウは無いに等しいです。

一方、paypayやLINEpay、メルペイを開発したWeb系と言われる企業は不正アクセスを許してしまうと他のサービスも成り立たなくなるため、不正アクセス対策には細心の注意を払っているはずです。

このように脅威ベースでシステム設計を行えば、自然と二段階認証の実装というものが出てくるはずなのですが、悲しい事に今回はそのような設計を行っていなかったのでしょうね。

お客様(セブン&アイ)から「paypayのような物を作って欲しい。」とでも言われたのかなぁ。SIerも「安くやりますよ。」とか言っちゃったのかなぁ。

【Web Isolation】Web分離とは?概要と導入における注意点【インターネット分離】

こんにちは、えもんです。

インターネット閲覧におけるセキュリティリスクは高まり続けています。このようなリスクに対して効果的だと言われている「Web分離」技術についての概要と導入における注意点を解説したいと思います。

Web分離(インターネット分離)とは?

攻撃の入口はメールが一般的でしたが、近年ではクラウドサービスの増加などからWeb経由での攻撃が増加しています。

Webの攻撃としては正規のサイトを改ざんしてマルウェアに感染させる「水飲み場攻撃」などが代表的です。

ちなみに「水飲み場攻撃」という名前は、猛獣が水飲み場に潜んで獲物を待ち伏せ、水を飲みに集まってくる動物を狙って襲いかかる光景になぞらえて名前がつけられています。

?

話を戻しまして、、、Web経由の攻撃はユーザからすると違和感なく操作できているので、攻撃に気づきにくいという特徴があります。

また、Web経由の攻撃はブラウザやコンテンツの脆弱性を利用して仕掛けてきており、企業側で完全に防御するのは難しい状況です。

そこで、社内の業務システムとインターネット接続環境を分ける「Web分離」という考え方が現れました。

ですが、物理的に業務環境とインターネット環境を分けることによる業務への影響は計り知れません。インターネットからダウンロードしたファイルを業務システムに移動するだけでなかなかの時間と労力を要します。(この作業自体が別のセキュリティリスクになり得ます。)

そのような課題を解決するために、論理的に業務環境とインターネット環境を分ける製品が登場してきました。

手法の種類

Web分離の実現方法は大きく分けて2つあります。それぞれセキュリティレベルや利便性、費用感が異なるので、自組織に合った製品を導入する必要があります。

画面転送方式

画面転送方式はその名のとおり、画面のみをPCに転送する方法です。

実際にページを開くのは別環境のサーバにあるWebブラウザで、その画面をPCに転送します。業務環境とWebを閲覧する環境が完全に分離している事から高いセキュリティレベルを担保できます。

ただし、「画面を転送する」のみに限定することでセキュリティリスクを低減しているため、コピー&ペーストやブックマークなど便利な機能が制限される可能性があります。

私自身この方式を社内で検証したことがあります。ブラウザのレスポンスがネットワーク環境に依存するため、いつも通りの感覚で使うことができず、採用は見送りとなりました。

端末内分離方式

端末内分離方式は、分離環境でWebコンテンツの精査を行い、無害な情報のみをPCに転送する方式です。画面転送方式と異なり、表示自体はローカルPCで行われます。

通常のWebブラウザと同じ感覚で利用する事ができるので、画面転送方式と比べるとユーザの利便性は上がります。

ただし、「何を有害と判断するか」については製品の能力に依存します。すなわち、攻撃の進化に伴い、無害化したつもりが実は有害だった…となる可能性も十分にあり得るということです。

製品としてはMenlo SecurityやMicrosoftのApplicationGuardはこの方式に分類されます。

導入における注意点

Web利用のセキュリティリスクを低減させるWeb分離ですが、いくつか注意点があります。

利便性とのトレードオフ

Web分離のみでなく、セキュリティというのは利便性とのトレードオフです。

セキュリティを追求するあまりに、ユーザの業務効率を下げてしまっては意味がありません。

例えば「Webブラウザ経由でのファイルのダウンロードは認めるが、マルウェアのリスクについてはEDRでカバーしよう。」

というようにWeb分離技術で全てのリスクをカバーしようとするのではなく、多層防御の観点を持ち、ユーザの業務プロセスを中心に考える事が大切です。

EDR(Endpoint Detection and Response)とは?(1)

Web対策として万能ではない

Web分離はWeb経由の攻撃に対して万能というわけではありません。あくまで、Webブラウザの脆弱性を突いた攻撃に対して有効な技術です。

例えば、Web分離で実行環境を分離していたとしても、マルウェアをローカルにダウンロードして実行してしまえばそのPCは感染してしまいます。

フィッシングサイトのようなユーザの情報窃取を目的とした攻撃にも無力です。

これらのようなセキュリティリスクはWeb分離の範囲外ということですね。

【サイバー空間は第5の戦場】セキュリティエンジニアのお仕事とは?【必要な知識、資格とは】

こんにちは、えもんです。

今回は、セキュリティエンジニアのお仕事について説明したいと思います。

セキュリティエンジニアとは?

セキュリティエンジニアとは、サイバーセキュリティ分野のエンジニアであり、企業の重要な情報を守るためのシステム設計やその運用、実際にサイバー攻撃が発生した際の対応を行うエンジニアを指します。

セキュリティエンジニアの業務は幅広く、事業としてマルウェアの解析をしたり、お客様のシステムに対するサイバー攻撃を監視をする人もいれば、一般企業の情報システム部門で自社のセキュリティ対策を検討している人もセキュリティエンジニアと呼ばれます。

近年では企業のセキュリティ意識の高まりから、サイバーセキュリティのプロであるセキュリティエンジニアへの需要が高まっています。

セキュリティエンジニアに必要な能力とは?

セキュリティエンジニアは業務が多岐にわたるため、幅広い知識が必要になります。特にOS、ネットワーク、IT関連の法律(不正アクセス行為の禁止等に関する法律、サイバーセキュリティ基本法など)については最低限の知識が必要です。

もちろん全てを理解しているスーパーマンみたいな人は非常に少なく、業務の中で必要であれば、その都度勉強するという事が多いです。その点から新しい事を吸収する事が好きな人、抵抗がない人が向いているでしょうね。

また、サイバーセキュリティの世界は攻撃手法のライフサイクルが早く、セキュリティエンジニアもそのスピードに対応する必要があります。

日々進化する攻撃手法を調査するためにも、セキュリティエンジニア同士のネットワークの構築も重要です。さらには、セキュリティに明るくないお客様が分かるように説明するコミュニケーション能力も必要になってきます。

セキュリティエンジニアの資格

セキュリティエンジニアになるうえで必須資格はありませんが、面接の際のアピールとしてセキュリティ系の資格は取っておくと良いでしょう。

情報処理安全確保支援士

情報処理推進機構(IPA)が行っている資格試験の一つであり、サイバーセキュリティ分野における数少ない国家資格となります。

年に2回試験が実施され、合格率は17.7%(H30実績)と難易度の高い試験となっております。

【新社会人向け】情報処理安全確保支援士(旧セキュリティスペシャリスト)に合格する方法

シスコ技術者認定

シスコシステムズの認定試験となります。セキュリティ分野では以下の認定資格があります。主にネットワークセキュリティが中心の認定試験となります。

シスコ技術者認定 - トレーニング & 認定 - Cisco

CCENT

ネットワークセキュリティを含めたネットワークの基本的な知識を認定する試験です。小規模な企業のネットワークの導入や運用、トラブルシューティングを行う知識と技能を認定します。

CCNA Security

CCENTの上位レベルの資格となります。セキュリティインフラの開発、ネットワークの脅威や脆弱性の認識、セキュリティ上の脅威の低減に必要なスキルを有していることの証明になります。

CCNP Security

シスコ技術者認定の中級レベルとなります。

ネットワークセキュリティエンジニアとして必要な、ファイアウォール、VPN、IDS/IPS ソリューションの各自のネットワーク環境に対する選択、導入、サポート、トラブルシューティングなどが問われます。

前提条件としてCCNA Securityの認定、またはエキスパート(CCIE)の認定が必要です。

CCIE Security

ネットワークセキュリティエンジニアとして最高レベルの技術と知識を有することを表す認定試験となります。筆記試験を合格した後に実際の環境を構築するラボ試験があります。この資格があればネットワークエンジニアとしても最高レベルの知識を所持している事の証明になります。

CISSP

(ISC)²が認定を行っている国際的な資格であり、セキュリティ共通知識分野(CBK)の8分野において深い知識を有している事の証明となります。

技術者というよりは、セキュリティリスクを正しく判断し、適切な施策、指示を出すようなマネジメントを行うセキュリティエンジニア向けの資格となります。

CEH(Certified Ethical Hcker:認定ホワイトハッカー)

これまで紹介してきた資格は比較的マネジメント寄りの資格でしたが、CEHは技術よりの資格となります。

この資格は「攻撃者に対抗するためには攻撃者のように考える必要がある。」という視点から、ハッキングに関する手法やツールの使い方など実践的な知識が求められる資格となります。

米国では「稼げる資格」として認定されており、年収額としては11万6306ドル(≒1200万円)と高収入な人が多く持つ資格となっています。

稼げるIT資格はどれ?―米グローバルナレッジが2019年版のトップ15を発表:IT人材ラボ

セキュリティエンジニアって稼げるんだなぁ・・・

まとめ

2016年に経済産業省は、2020年の東京オリンピックまでに日本国内のセキュリティ人材が約19万人不足するという調査結果を発表しています。

東京オリンピックの開催直前はサイバー攻撃が増加することが予想され、日本企業が持つ情報資産が標的にさらされます。

サイバー空間は第5の戦場とも言われ、既に国家間のサイバー攻撃が多く発生しています。

サイバーの世界で日本を守る。

大げさではなくセキュリティエンジニアとはそのようなミッションを持った職種とも言えます。(あと、頑張れば稼げます)

一緒に日本を守る人が増えてくれたらうれしいですね。

東京オリンピックチケット詐欺に気を付けましょうというお話【6/20第一次抽選結果発表】

こんにちは、えもんです。

いよいよ東京オリンピックチケットの第一次抽選発表が近づいてきましたね。

みなさんは申し込みましたか?

今回は、その当選発表の際に便乗して出現するであろうチケット詐欺に注意しましょうというお話です。

mimikatzでCredentialGuardが突破できるとの噂があるので検証してみた

東京オリンピックチケットの第一次抽選結果は6月20日発表

2020年東京オリンピックのチケット申し込みの際の待ち時間がニュースになったことも記憶に新しいですが、その結果となる第一次抽選発表が6月20日にあります。

結果発表時間帯は不明ですが、発表当日は、申込時と同様に東京オリンピックチケットサイトへのアクセスが殺到し、抽選結果を見るまで相当な時間を要することが予想されます。

また、当選したチケットに関しては6/20~7/2までに購入しなければ自動的に当選が失効するシステムになっています。

特に1枚当たりの金額も高額で複数枚購入している方も多いことから、クレジットカードによる決済が大半になるのでは無いかと考えております。

当選詐欺メールに注意!

このような大規模なイベントで注意しなければならないのが、当選詐欺メールです。東京オリンピック組織委員会は下記のような注意喚起を行っています。

当落の連絡はID登録した際のメールアドレスに発送されるが、不正、詐欺行為の偽メールが横行する可能性について注意喚起した。鈴木部長は「東京2020のドメインで送付します。偽メールではないと確認した上で開封してほしい」と訴えた。

組織委は対応策として、支払い決済に関わる重要なメールという観点から、クリックすれば自動的にインターネットにアクセスできる「URL」をメールに記さないことを決めた。「URLが張り付いていたら偽メールだと思ってください」と話した。

この「東京2020のドメインで送付します。」と「URLが張り付いていたら偽メールだと思って下さい。」の部分が重要です。

東京2020のドメイン

東京2020のドメインとはinfo@mail.tokyo2020.jpです。

応募した方にはこのアドレスから当選結果のメールが届きます。

例えば、メールがinfo@mail.tokyo2020.comやinfo@mail.tokyo-2020.jpなど本物と類似したアドレスからメールが届いたらどうでしょうか。

普段からセキュリティ意識の高い方なら不審に思うかもしれませんが、意識していない人にとってはスルーしてしまうでしょう。

URLが張り付いていたら偽メールだと思って下さい

上記の「送信アドレスのドメインを確認して下さい」では判断が難しいことから、当選発表メールにURLが記載されていたら、それは偽物だと判断してほしいとのことです。

好きなアーティストのライブチケットに当選した人ならわかると思いますが、当選すると非常に嬉しいです。テンションが上がります。

そのメールに丁寧に「お支払いはこちらから」とURL付きで案内されていたらどうでしょうか。ついついアクセスしてしまうと思います。

完全に被害を防ぐのは難しい。でも心のどこかに注意事項としてとどめておいて下さい。

被害を0にするということは難しいかもしれませんが、

東京オリンピックの詐欺メール被害に遭わないためには、

「自分の手で公式HPにアクセスし、自分のTOKYO2020 IDを使って確認する。」

という事を徹底しなければいけません。

当選発表当日はアクセスも集中するため、当選直後に支払いをするのでなく、2,3日後に支払うくらいの気持ちを持つことが大切なのかなと思います。

注意喚起不足感が否めない

公式のチケッティングガイドには無断転売禁止などの注意事項は書かれていますが、詐欺メールへの注意喚起は書かれていません。

組織委員会からの注意喚起も、下記のようなネットニュースレベルに留まっています。

詐欺メールへの対応については、少なくともチケッティングガイドに注意事項として盛り込むべきです。

また、テレビでも「チケットの申込みが殺到して待ち時間が○○時間です!」というニュースを流すくらいなら、絶対に起こるであろうこの手の詐欺に対する注意喚起を流してほしいですね。

【定期的な再設定は不要?】パスワードは将来無くなるのか【生体認証への移行?】

こんにちは、えもんです。

みなさんはパスワードの管理はどうしていますか?

WEBサービスの利用には欠かせないパスワードですが、そのパスワードの扱いに関して、あのMicrosoftが以下のような発言をしています。

「定期的なパスワードの失効は、価値が低く、古くさい時代遅れの緩和策だ」

「パスワードは定期的な変更を」がこれまでの常識でしたが、どういうことでしょうか。なぜMicrosoftは上記のような言葉を出したのでしょうか。

今回は、そんなパスワードの未来について考えたいと思います。

【あなたのパスワードは大丈夫?】Have I Been Pwned?の基本的な使い方

パスワードの定期的な再設定は不要?

Microsoftは定期的にセキュリティベースラインというものを発表しています。

セキュリティベースラインとは簡単に言えば、Microsoftが推奨するセキュリティの設定、考え方とでもいったところでしょうか。

これを参考にすることで、Microsoftのベストプラクティスを自組織に反映できるということです。

今回、Windows10とWindows Serverのの新バージョン(ver.1903)が出るタイミングでセキュリティベースラインが改定となりました。

最新のセキュリティベースラインでは「Dropping the password expiration policies.(パスワードの有効期限ポリシーを削除します)」との記述があります。

有効期限ポリシーを削除する主な理由については以下のように書かれています。

Periodic password expiration is a defense only against the probability that a password (or hash) will be stolen during its validity interval and will be used by an unauthorized entity.

「定期的なパスワード変更はパスワードがその有効期間中に盗まれ、使用されるという可能性に対する防御にしかならない。」

If a password is never stolen, there’s no need to expire it. And if you have evidence that a password has been stolen, you would presumably act immediately rather than wait for expiration to fix the problem.

「パスワードが盗まれた、漏洩があったという証拠がある場合は有効期限が切れるのを待つのではなく、すぐに行動することを推奨する。」

If an organization has successfully implemented banned-password lists, multi-factor authentication, detection of password-guessing attacks, and detection of anomalous logon attempts, do they need any periodic password expiration?

「組織が禁止パスワードリスト、多要素認証、パスワード推測攻撃の検出、および異常ログオン試行の検出に成功した場合、定期的なパスワードの有効期限が必要か?」

ここまでみるとパスワードの定期的な再設定は悪だ。と言っているようにも聞こえますが、Microsoftとしてはセキュリティベースラインから削除することで、組織ごとに適切なルールを選択できるようにする事が目的のようです。

By removing it from our baseline rather than recommending a particular value or no expiration, organizations can choose whatever best suits their perceived needs without contradicting our guidance.

全体を通してみると、パスワードの定期的な変更を必須化するというよりは、アプリケーション側で異常な行動が無いか監視を強化したり、多要素認証を必須化し、パスワードが不正利用された場合に早く気付く仕組みを整備することが必要だということです。

Microsoft Windows Helloの利用促進が狙い?

Microsoftは以前からパスワードは消滅し、別の認証方式に移行していくと予想しており、近年ではWindows Helloのような生体認証の利用促進を進めています。

また、FIDO(Fast IDentity Online Alliance)という生体認証の業界団体にも加盟しており、生体認証を一つのビジネスチャンスとして捉えているようです。

Windows Helloの詳細な機能については下記、記事に詳しく書かれています。

まとめ

今後、時代の流れとともにパスワードの利用は縮小していく方向だと思います。

しかし、個人的には生体認証によるリスクも考えておかなければならないと感じています。

特に生体情報というのはパスワードと異なり、変更することが非常に難しいです。

「あなたの生体情報が漏洩していますよ。」

このような通知が来た時に、私たちはどのような行動をとれば良いのでしょうか。

新しい技術にリスクはつきものですが、個人情報の利用が厳しくなる現代において、避けられない壁になるのではないでしょうか。

【最強ペネトレーションツール】PowerShell Empireの基本的な使い方

こんにちは、えもんです。

今日は、最強ペネトレーションツールであるPowershell Empireの使い方について説明します。

mimikatzでCredentialGuardが突破できるとの噂があるので検証してみた

PowerShell Empireとは

PowerShell Empireとは無料でダウンロードできるオープンソースのペネトレーションツールです。

PowerShellの機能を用いて攻撃を再現する事ができ、自分が管理するシステムの脆弱性診断などに利用されています。

実際の攻撃にも使われたことがあるほど、強力な機能が揃っています。

使ってみた

実際に閉鎖環境を構築し、攻撃を行ってみました。

脆弱性スキャンや攻撃をインターネット上のサーバに対して行うのは法律で禁じられています。検証を行う際は閉鎖環境で行ってください。

検証環境

攻撃端末:Linux kali 4.9.0-kali3-amd64

被害端末:Windows10 pro 1809

- Empireの起動

Kali-Linux上でEmpireを起動します。インストール方法などはドキュメントに載っているので確認してください。

現時点で284個ものモジュールがあります。

helpコマンドでコマンド一覧を見ることができます。

- Listenersの準備

Empireが起動できたら、Listenersの準備をします。ListenersはC2サーバの設定をするイメージですかね。

初期画面から[Listeners] → [uselistenser http]とコマンド打って設定画面に入ります。[info]コマンドを押すと現在の設定情報が確認できます。

setコマンドで値を設定することができます。

リスナーの名前やポート、IPアドレスの設定をしておきましょう。

今回、名前はemon、IPアドレスは攻撃端末のローカルIP、ポートは8080を設定しています。(BindIPは設定しなくても問題ありません。)

設定が終わったら、[execute]コマンドでListenersを起動しておきます。

初期画面に戻り[listeners]コマンドを打つと先程作成したListenersがアクティブになっていることがわかります。

- Stagersの作成

Listenersの作成が終わったら次はStagersの作成を行います。

Stagersはコールバック専用のプログラムというべきでしょうか。

被害端末上で実行することでListenersに繋ぐ動きをします。

今回はbatファイルを実行するとコールバック通信を発生させるプログラムを作成します。

Listenerが空の状態ですので、先程起動したListenerをセットしてください。(今回はemonにしています。)他の項目はデフォルトの設定で問題ありません。

設定が完了したら[execute]コマンドでbatファイルを生成します。

kali-linuxの場合は/tmp/launcher.batに生成されます。

このバッチファイルを被害端末上で実行してみてください。

(一般的なウィルス対策ソフトなら検知します。除外設定をするか、機能をオフにして下さい。)

コールバック通信が成功すれば下記のような表示になります。

- Agents通信

コールバック通信が成功すれば、被害端末の制御が可能となります。

[interact]コマンドでアクティブなAgentを指定します。

下記、画像のように攻撃端末側のコマンド操作で被害端末の情報を見ることができるようになっています。

helpコマンドを押すと実行可能のコマンド一覧が出てきます。

これだけのことができちゃいます。。。

このようにPowerShell Empireは簡単な作業で即利用することができます。ウィルス対策ソフトの検知能力を確かめたり、EDRを導入した環境にEmpireを用いた攻撃を仕掛けてみても面白いかもしれません。

EDR(Endpoint Detection and Response)とは?(1)

インターネット上で行うことは法律で禁じられています。

検証はインターネットにつながっていない閉鎖環境で行いましょう。

【あなたのパスワードは大丈夫?】Have I Been Pwned?の基本的な使い方

こんにちは、えもんです。

今回は、普段自分が利用しているアカウントのパスワードが流出しているかを確認できるHave I Been Pwned?について説明したいと思います。

Have I Been Pwned?とは?

Have I Been Pwned allows you to search across multiple data breaches to see if your email address has been compromised.

Have I Been Pwned?とは、様々な流出データベースを基に自分のメールアドレスが流出していないかチェックできるWebサービスです。

現時点(2019年6月3日現在)で365サイト、約78億件の流出アカウント情報がデータベース化されています。

Pwned Webサイトの一覧を見ると、LinkedInやDropboxなど日本人にもなじみの深いWebサービスから流出したアカウント情報が登録されていることが分かります。

ちなみに"Pwn"とはネットスラングで「打ち負かす」、「勝つ」という意味を指します。Pwnedなので「打ち負かされた」≒ 「情報を盗られた」ということなんでしょうね。

基本的な使い方

トップページにある検索ボックスに普段利用しているアカウントを入力します。ここでは自分が普段利用しているメールアドレスを入力してみます。

Good newsという表示が出たらそのメールアドレスに関連する情報は流出していないということになります。

幸いなことに私が普段利用しているメールアドレスに関連する情報は流出していませんでした。

ちなみに自分のメールアドレス情報が流出していた場合は、下記のような表示となります。下にスクロールすると流出元となったWebサービスと流出時期がわかります。

その時点で利用していたパスワードは流出しているということですので、パスワードを一切変えていないのであれば、変更をお勧めします。

流出以降にパスワードを変更しているのであれば、問題ないと思いますが、不安な場合はパスワードを変更してしまうのも良いでしょう。

ちなみにこのサイトではやたらと1Passwordの利用を勧めてきます。

怪しいアプリではないので、気になる人はチェックしてみてはいかがでしょうか。

また、Webサービスを利用する上でID、パスワードのみの認証では心もとないです。Googleなどは二要素認証の設定ができますので、この機会に設定しておきましょう。

流出していなかったからといって安心してはいけません。

ここにある情報は、あくまで流出情報が公表されているものが対象となっています。

メールアドレス+パスワードと言う組み合わせは一般的になりましたが、常に攻撃者はその情報を狙っています。

- 全てのサービスで同一のアカウント情報を利用しない

- 二要素認証が利用可能なサービスは二要素認証にする

- 不要なアカウントを作らない(利用アカウントを把握する)

アカウント管理において、上記3つを意識するだけでセキュリティリスクは格段に減少します。

その他の機能

簡単に他の機能を紹介します。

Notify me

自分のメールアドレスを登録しておくと、流出情報が更新された時に自動的にチェックしてもらえます。万が一流出していた場合はそのメールアドレス宛に通知ができる仕組みです。

Domain Search

こちらはNotify meのドメイン版というイメージです。自身や自組織が管理しているドメインを登録しておき、そのドメインが流出した場合はまとめて通知してくれる仕組みとなります。

Who's been pwned

流出情報の詳細です。侵害された時の日付や、Have I Been Pwned?に登録された日付、流出件数、流出したデータの種類が記載されています。

Passwords

メールアドレスと同様に普段利用しているパスワードが流出しているかチェックできる機能となります。

「password」で検索してみましたが、3,645,804件のヒットがありました。脆弱なパスワードということがわかりますね。

入力されたパスワードはSHA-1で送られているようですが、パスワードを入力するという時点で個人的にはあまり利用する気にはなれません。。。

【IoT】5G時代のセキュリティリスクとは

こんにちは、えもんです。

今回は、5G時代のセキュリティリスクについて調べてみました。

5Gとは

最近、よく耳にする5Gですが、正式名称は第5代移動通信システムといいます。1G、2G、3G、4Gと来ての5Gということですね。

ちなみに1Gの代表的なサービスは肩からかけるタイプの携帯電話(ショルダーフォン)です。ここからたった20年間でスマートフォンが登場するんですから、技術の発達スピード恐るべしですね。

5Gになると何が良くなるのか

5Gが普及すると私の生活にどのような変化をもたらすのでしょうか?

5Gのキーワードは「高速大容量」、「低遅延」、「省電力」、「多数端末接続」となります。

現在、一般的な通信方式となっている4GではメールやSNSの利用において十分でしたが、今後のIoT化により、すべてのモノがインターネットにつながることで通信データ量が爆発的に増えると言われています。今後、爆発的に増えるデータを処理することができる技術が5Gということになります。

最近で言えば、スマートスピーカーやウェアラブルデバイスなど、インターネットにつながる端末が従来の携帯電話やパソコンだけでは無くなってきています。

5G自体にリスクがあるというよりは、5GによってIoT機器が相互につながる事がセキュリティリスクになると言われております。

5G時代のセキュリティリスクとは

便利な技術には常にセキュリティリスクが付き物です。考えられるリスクとしては端末の増加によるところが大きくなるでしょう。

接続端末の増加による攻撃の拡大

先にも述べたように5Gの時代にはすべてのモノがつながるIoTが主流になっていきますが、攻撃者にとっては格好の標的となります。

最近では、WebカメラのようなIoT機器を標的にしたマルウェアも出てきているくらいです。

このようなIoT機器は大量に生産されているため、一度攻撃対象となれば全世界の同種類の機器が攻撃対象となってしまいます。

IoT機器の中には脆弱なパスワードのまま出荷されているなど、メーカー側のセキュリティ対策が十分でない物があり、スマートフォンやPCよりも危険な状態でインターネットに繋がれることが多いのが現状です。

miraiのようなマルウェアはこのようなパスワードが脆弱なIoT機器に対して辞書攻撃を仕掛けることで感染を広げています。

今後、このような攻撃を防ぐために、経済産業省がIoT製品を開発する際のセキュリティガイドラインを発行しています。

Security by Designという言葉があるように、IoT製品の開発段階からセキュリティリスクを意識しましょうというのが重要になってきます。

セキュリティ意識を文化にできるか。ですね。

5G時代の到来により動画はサクサクで視聴ができ、フラストレーションを感じず遠隔の人とコミュニケーションを取ることができるようになるでしょう。

職業柄セキュリティのことを考えがちですが、リスクを考えるよりも、ワクワクするような未来を考えたいですね。

【侵入前提の対策へ】サイバーレジリエンスとは?【現状にすばやく戻す】

こんにちは、えもんです。

今日はサイバーレジリエンスについて説明したいと思います。

サイバーレジリエンスとは

レジリエンスとは直訳すると「回復力」、「復元力」となります。

サイバーレジリエンスとはサイバーセキュリティにおける考え方の一つで、サイバー攻撃を受けた時にいかに早く元の状態に戻せるか、被害を極小化できるかという考え方を指します。

組織として攻撃を早く検知し、被害個所を早期に特定、攻撃を受ける前の状態に戻す能力が高いと「サイバーレジリエンスが高い」と言われます。

一方、攻撃されている事に気付かず、元の状態に戻す能力が無い場合は「サイバーレジリエンスが低い」と言われます。

サイバーレジリエンスがなぜ必要なのか

企業のセキュリティではこれまでFWなど、境界防御を中心とした脅威への対策が考えられてきました。

しかし、近年のサイバー攻撃の高度化、巧妙化に伴い、境界防御のみでは脅威に対応することが難しくなってきており、組織内への脅威の侵入は止められないといった考え方が一般的になってきました。

さらに、最近では、ランサムウェアの侵入によって、工場の生産ラインが止まったように、サイバー攻撃による事業そのものへのインパクトが大きくなってきています。

そのような背景から、サイバーレジリエンスは早期に検知し対処する。事業を止めない。といった事業の継続性を重視しています。

サイバー攻撃についてのBCP(事業継続計画)を組み立てるイメージでしょうか。

サイバーレジリエンスを実現するセキュリティ対策

それでは、サイバーレジリエンスを実現するセキュリティ対策とはどのようなものでしょう。

「侵入をさせない対策」から「侵入前提の対策」へ

企業におけるセキュリティ対策として代表的なFWやIPS、IDS、サンドボックス型の検知システム、ウィルス対策ソフトなどは侵入させない対策でした。

これら対策は基本的な攻撃(バラマキ型のメール攻撃など)には有効な対策のため、引き続き残っていきます。

そこに加えて「侵入前提の対策」を整備する必要があります。

侵入された事を早期に把握するためには組織内の不審な動きに気づく仕組みが必要です。具体的には、組織のネットワーク、エンドポイントの状況を可視化、監視し、異常な振る舞いがあればアラートを上げるような仕組みのことを指します。

可視化についてはエンドポイント、プロキシ、FWなど各種ログ収集が一般的になってきています。それらログを相関分析して異常があればアラートを出すSIEMという仕組みもあります。

エンドポイントにおける振る舞い検知といえばEDRなどが一般的になってきました。

ネットワークにおいても振る舞い検知をベースとした対策機器が増えてきています。

一番守らなければならないものは何か

脅威の侵入を把握した際に重要なのは、対応の優先順位です。

優先順位を決めるには組織にとって重要な情報を定義する必要があります。

組織内の情報すべてを対象にしてしまうと、全てに対して対策を施す必要が出てきてしまい、かえって防御力の低下に繋がりかねません。

重要な情報とは、その企業における価値となる部分。コアコンピタンスを構成する情報というべきでしょうか。

組織にとって重要な情報を定義し、侵害が疑われる場合は早急に対応し、事業が中断されることを最小限に抑えるようにすることもサイバーレジリエンスのポイントとなります。

重要な情報に対応を絞ることで、やるべき対策が明確になりコストも抑えることができます。

従業員・経営層の理解

サイバーレジリエンスを構成するのはシステムだけではありません。

組織に所属する人の考え方も重要です。

従業員目線からすれば、自分がきっかけでウィルス感染・拡大した場合に責任を感じてしまい、セキュリティ部門への報告が遅れてしまうということはあるでしょう。

しかし、早期に把握し対処することが肝となるサイバーレジリエンスの考え方ではこの状況は致命的です。

社内教育などを通して、授業員が迅速にエスカレーションする文化を醸成していく必要性があります。

経営層の理解はさらに重要です。CISOが設置されている企業では経営層の理解が進んでいる所が多いと思いますが、これは一部の企業に限られます。

組織内に脅威が侵入しているという事実に拒否反応を示す経営層もいると思います。経営層にはサイバーレジリエンスという考え方を理解してもらい、「侵入前提の対策」を推進してもらう必要があります。

【誰も信じないセキュリティ】ゼロトラストセキュリティモデルについて簡単に調べた

こんにちは、えもんです。

今回は、次世代のセキュリティモデルと言われているゼロトラストセキュリティモデルについて調べてみました。

ゼロトラストセキュリティモデルとは?

ゼロトラストセキュリティモデルとは企業のネットワークにおいて、「企業内ネットワークであっても信頼しない」というスタンスに立って構築セキュリティモデルです。

他にもゼロトラストネットワークモデルとも呼ばれています。

これまでの対策が性善説にたったものとすれば、「ネットワークは常に脅威にさらされており、悪意のある者ばかりだ。」のような性悪説にたち対策を打っていくものとなります。

ゼロトラストセキュリティモデルは最近生まれた言葉ではなく、2010年頃に提唱されたモデルです。

あのGoogleの社内ネットワークもこのモデルに近い考え方で構築されており、日本においてもこのセキュリティモデルをベースとした対策が浸透していくと言われております。

なぜ注目されているのか?

なぜ、2010年に提唱されたモデルが今になって注目され始めているのでしょうか。

そこには昨今、耳にする機会が多くなってきた「働き方改革」が関係しています。

これまでの企業ネットワーク

企業ネットワークといえば、下記の図のような環境が一般的だと思います。

基本的な考え方として、脅威は企業ネットワークの外にあり、インターネットと企業ネットワークの境界部分で防御するという考え方が主流でした。

そのため境界部分にFWを置いたり、サンドボックス型の検知システムを置くことにより外部からの攻撃を防いできました。

しかし、攻撃の高度化・巧妙化に伴い、境界による防御のみでは難しい状況になってきました。

さらに、モバイルノートパソコンの普及やスマートフォン、タブレット端末の普及や無線LANなどネットワーク環境の発展により、企業のネットワークの外であり、自宅や外出先からインターネットにつないで仕事をするという要望が多くなったことも関係しています。

ゼロトラストセキュリティモデルをベースとしたネットワーク

前述のとおり、ゼロトラストセキュリティモデルでは企業内ネットワークを信用しません。そのため、インターネットと内部ネットワークによって認証方法を変えることはせずに全て同一のポリシーで認証を行います。

上記画像は簡単なイメージとなります。

端末の状態をチェックし、証明書が入っていなかったらネットワークに繋がせない。といったような処理をさせます。

様々な考え方がありますが、ゼロトラストセキュリティモデルを構成する要素として下記が共通しています。

- ID、アクセス管理 → 誰が

- デバイス管理 → どこで、何をしようとしているのか

- ログ分析、ポリシー設定 → どのような状態で

重要なのは端末レベルで誰が、どこで、どのような状態で、何をしようとしているのか。を厳密に管理する仕組みを構築することです。

先日、記事にしたEDRもデバイス管理やログ分析を可能にする製品となります。

まとめ

概念的なモノなので掴みにくいですが、僕の理解では下記になります。

ゼロトラストセキュリティモデルは、働き方を柔軟にする仕組みである。

ゼロトラストセキュリティモデルとは、誰が、どこで、どのような状態で、何をしようとしているのか。を厳密に管理する仕組みを構築することである。